Manual do Usuário

SG 2404 MR L2+ | SG 5204 MR L2+

Versão deste manual: 1.0.0

SG 2404 MR L2+ | SG 5204 MR L2+

Switch gerenciável 24 ou 52 portas Gigabit Ethernet com 4 portas Mini-GBIC

Parabéns, você acaba de adquirir um produto com a qualidade e segurança Intelbras.

O switch SG 2404 MR L2 + possui 24 portas Gigabit Ethernet, sendo 24 portas RJ45 e 4 slots Mini-GBIC compartilhados.

O switch SG 5204 MR L2 + possui 52 portas Gigabit Ethernet, sendo 48 portas RJ45 e 4 slots Mini-GBIC independentes.

Ambos proporcionam altas taxas de transferência de dados, permitindo a integração de computadores, impressoras, dispositivos VoIP como ATA e telefone IP, além de compartilhamento de internet para os demais dispositivos conectados a ele (dependendo do tipo de acesso e equipamento de banda larga disponível). Este switch integra múltiplas funções com excelente desempenho e fácil configuração.

Este é um produto homologado pela Anatel, o número de homologação se encontra na etiqueta do produto, para consultas utilize o link sistemas.anatel.gov.br/sch

EXPORTAR PARA PDF

Para exportar este manual para o formato de arquivo PDF, utilize o recurso de impressão que navegadores como Google Chrome® e Mozilla Firefox® possuem. Para acessá-lo, pressione as teclas CTRL + P ou clique aqui. Se preferir, utilize o menu do navegador, acessando a aba Imprimir, que geralmente fica no canto superior direito da tela. Na tela que será aberta, execute os passos a seguir, de acordo com o navegador:

Google Chrome®: na tela de impressão, no campo Destino, clique em Alterar, selecione a opção Salvar como PDF na seção Destinos locais e clique em Salvar. Será aberta a tela do sistema operacional solicitando que seja definido o nome e onde deverá ser salvo o arquivo.

Mozilla Firefox®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

PROTEÇÃO E SEGURANÇA DE DADOS

Observar as leis locais relativas à proteção e uso de tais dados e as regulamentações que prevalecem no país. O objetivo da legislação de proteção de dados é evitar infrações nos direitos individuais de privacidade baseadas no mau uso dos dados pessoais.

Tratamento de dados pessoais

Este sistema utiliza e processa dados pessoais como senhas, registro detalhado de chamadas, endereços de rede e registro de dados de clientes, por exemplo.

Diretrizes que se aplicam aos funcionários da Intelbras

- Os funcionários da Intelbras estão sujeitos a práticas de comércio seguro e confidencialidade de dados sob os termos dos procedimentos de trabalho da companhia.

- É imperativo que as regras a seguir sejam observadas para assegurar que as provisões estatutárias relacionadas a serviços (sejam eles serviços internos ou administração e manutenção remotas) sejam estritamente seguidas. Isso preserva os interesses do cliente e oferece proteção pessoal adicional.

Diretrizes que controlam o tratamento de dados

- Assegurar que apenas pessoas autorizadas tenham acesso aos dados de clientes.

- Usar as facilidades de atribuição de senhas, sem permitir qualquer exceção. Jamais informar senhas para pessoas não autorizadas.

- Assegurar que nenhuma pessoa não autorizada tenha como processar (armazenar, alterar, transmitir, desabilitar ou apagar) ou usar dados de clientes.

- Evitar que pessoas não autorizadas tenham acesso aos meios de dados, por exemplo, discos de backup ou impressões de protocolos.

- Assegurar que os meios de dados que não são mais necessários sejam completamente destruídos e que documentos não sejam armazenados ou deixados em locais geralmente acessíveis.

- O trabalho em conjunto com o cliente gera confiança.

Uso indevido e invasão de hackers

As senhas de acesso permitem o alcance e a alteração de qualquer facilidade, como o acesso externo ao sistema da empresa para obtenção de dados, portanto, é de suma importância que as senhas sejam disponibilizadas apenas àqueles que tenham autorização para uso, sob o risco de uso indevido.

A Intelbras não acessa, transfere, capta, nem realiza qualquer outro tipo tratamento de dados pessoais a partir deste produto, com exceção aos dados necessários para funcionamento do próprio produto. Para mais informações, consulte o capítulo sobre métodos de segurança do equipamento.

ACESSO A INTERFACE DE GERENCIAMENTO

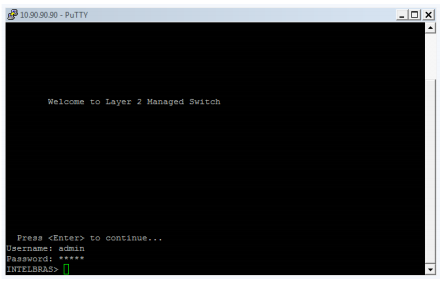

Login

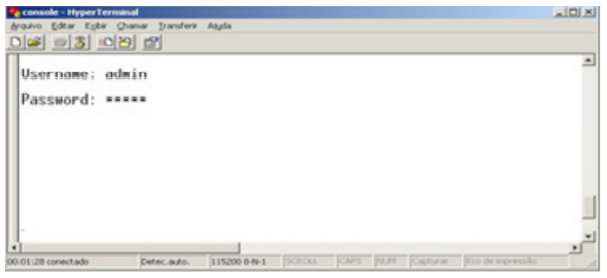

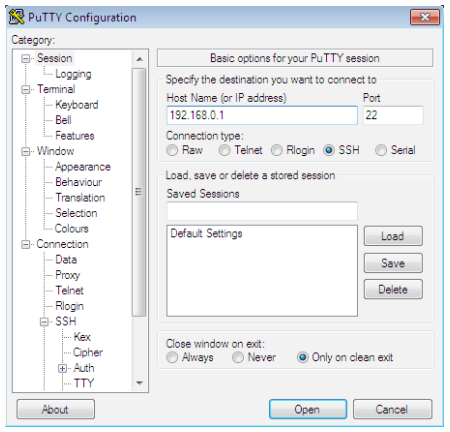

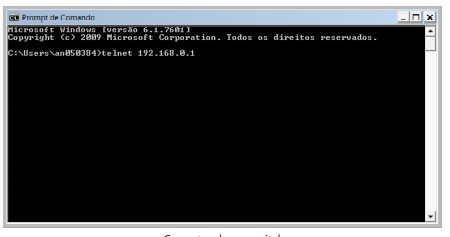

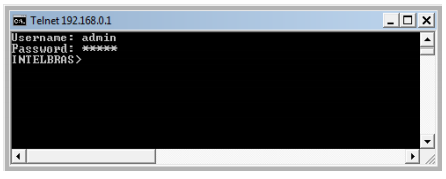

Para acessar a interface de gerenciamento do switch, abra o navegador e na barra de endereços digite o endereço IP do switch: http://192.168.0.1, pressione a tecla Enter.

Obs:Para efetuar o login no switch, o endereço IP do seu computador deve estar definido na mesma sub-rede utilizada pelo switch. O endereço IP de seu computador deve estar configurado como: 192.168.0.x, onde x é qualquer número de 2 a 254 e máscara de rede igual a 255.255.255.0.

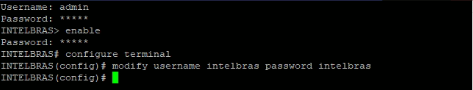

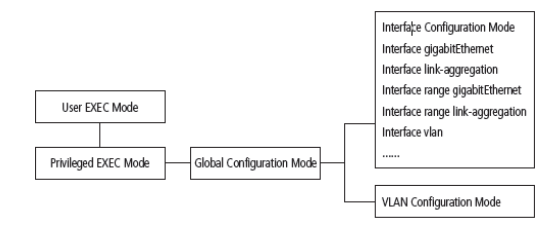

Após digitado o endereço IP do switch no navegador, será exibida a tela de login, conforme imagem a seguir. Digite admin para o nome de usuário e senha, ambos em letras minúsculas, em seguida, clique no botão Login ou pressione a tecla Enter.

INÍCIO

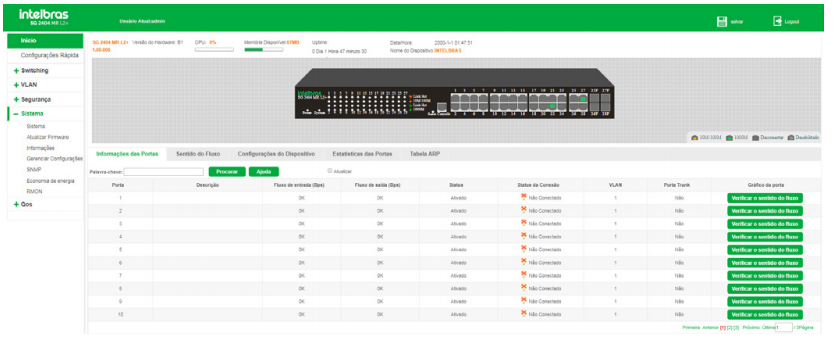

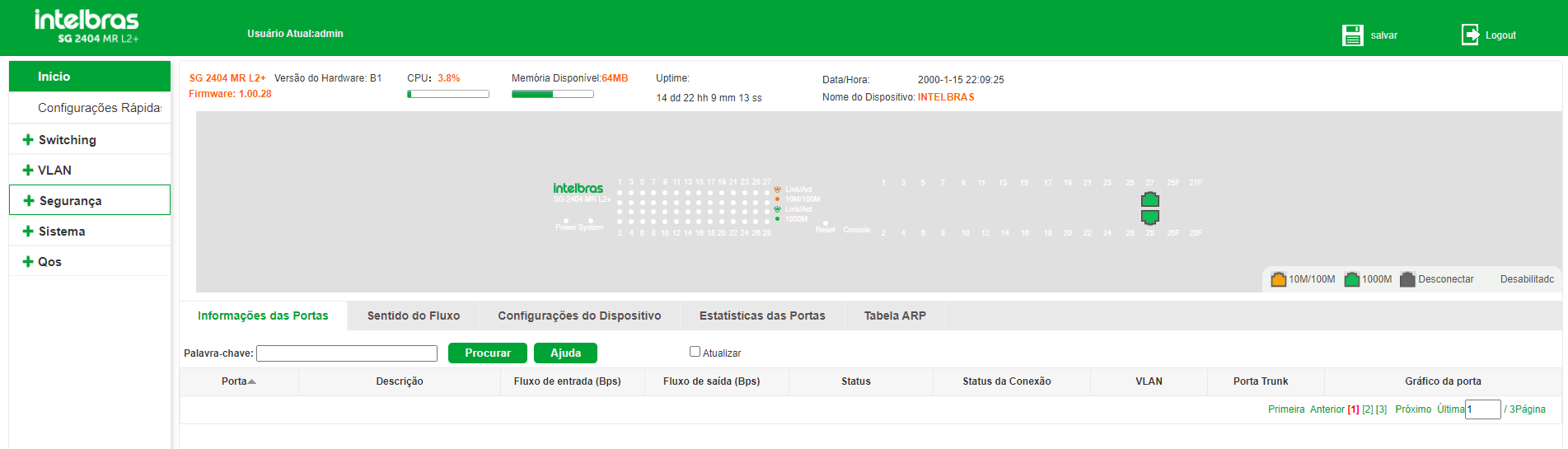

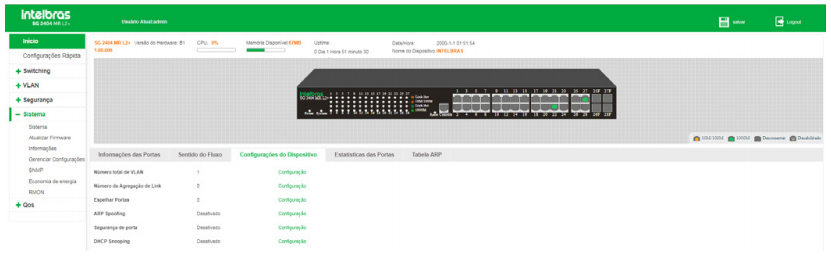

Após o login no equipamento, será exibida a tela a seguir, onde pode ser verificada a imagem do switch com a quantidade de portas disponíveis no produto, quais destas portas estão com link ativo, as portas que estão desabilitadas ou desconectadas.

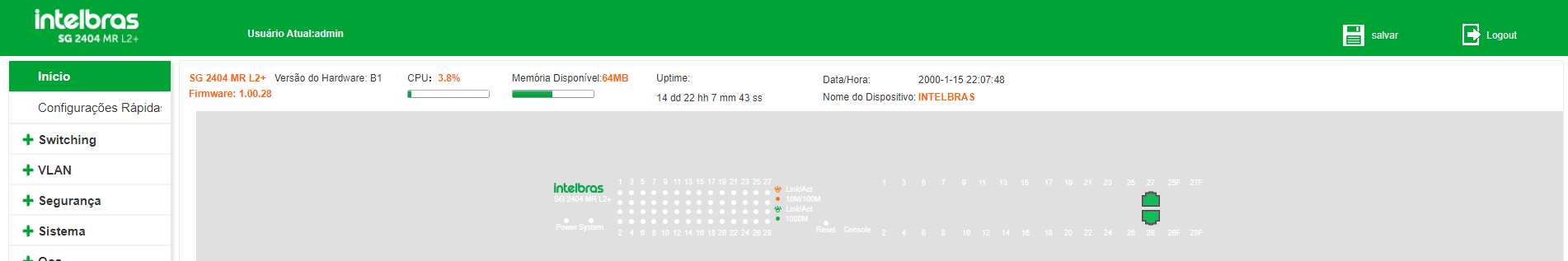

Na parte superior da tela é possível verificar informações a respeito do nome do modelo e a versão do firmware e hardware do equipamento, informações sobre o uso da CPU, a memória RAM (total, usada e disponível), a quantidade de memória flash (total, usada e disponível), a data e a hora configurada no equipamento e a informação do nome do dispositivo.

Nesta tela também é possível ter acesso rápido ao tráfego de dados e o sentido do fluxo em cada porta, a descrição de cada porta, a VLAN configurada em cada porta e se a porta está configurada como Trunk.

A imagem a seguir mostra o modelo do equipamento, a versão do firmware e hardware, uso de CPU, memórias, data e nome.

Para verificar os dados de uso da CPU, da memória RAM e memória flash deve-se posicionar o cursor do mouse sobre a informação desejada.

Pode-se verificar as informações básicas da porta posicionado o cursor do mouse sobre a porta desejada.

Abaixo segue imagem da tela com as informações que serão apresentadas relacionadas a porta 2, por exemplo.

Nesta tela é possível ter acesso ao caminho para verificar o fluxo de dados da porta, a descrição e os fluxos de entrada e saída além de habilitar ou desabilitar a porta.

Para habilitar ou desabilitar a porta deve-se verificar a informação Status da porta. Se estiver marcada a opção Aberto a porta estará habilitada, se estiver marcada a opção Fechado a porta estará desabilitada.

Nesta mesma tela é apresentada a informação sobre a presença ou não de link em cada porta.

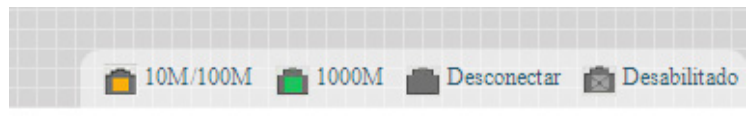

A legenda a seguir indica a situação de cada porta:

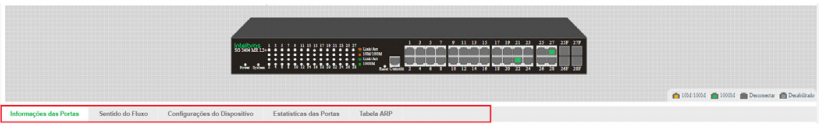

Informações das portas

Para informações sobre a situação de cada porta e suas configurações básicas escolha o menu Início > Informações das portas para mostrar tais informações:

A seguir segue descritivo dos campos exibidos na tela Informações das portas:

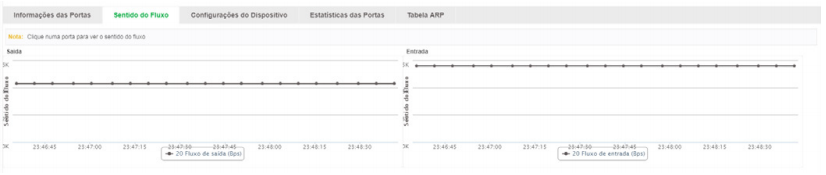

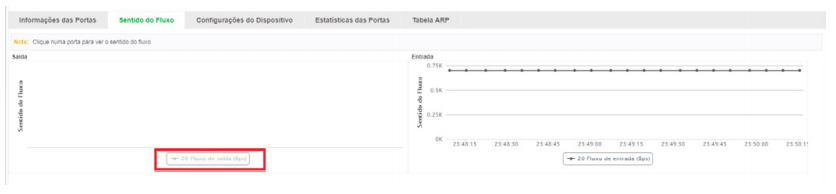

Sentido do fluxo

Acessando a tela Início > Sentido do fluxo é possível verificar o gráfico do fluxo de dados de entrada e saída de cada porta:

Clicando no botão Gi 0/5 Fluxo de saída (Bps) ou Gi 0/5 Fluxo de entrada (Bps) é possível desabilitar o gráfico nesta tela.

Para habilitar o gráfico, basta clicar no botão novamente.

Configurações do dispositivo

A tela Início > Configurações do dispositivo traz atalhos para diversas telas de configuração do equipamento e informações destas configurações.

Segue descritivo dos campos exibidos na tela Configurações da portas:

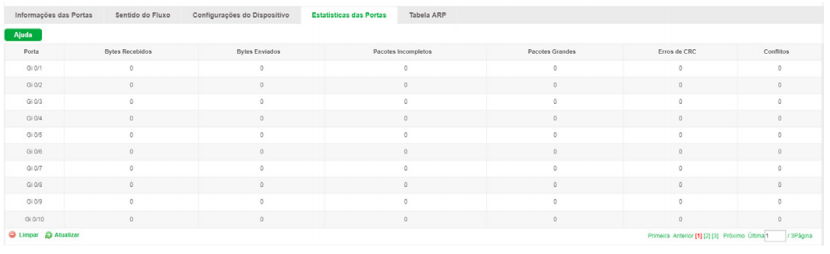

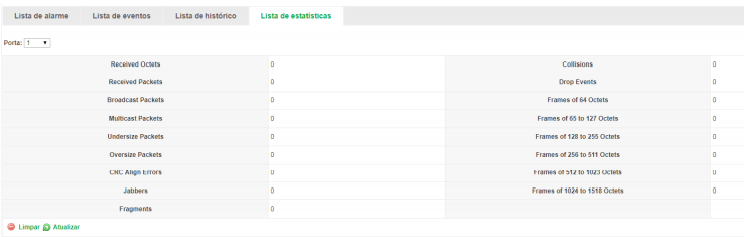

Estatísticas das portas

A tela Início > Estatísticas das portas mostra informações sobre as estatísticas para as portas.

Tabela ARP

Nesta página você pode visualizar as informações referentes a Tabela ARP. Escolha o menu Tabela ARP para carregar a seguinte página:

Protocolo ARP

O protocolo ARP (Address Resolution Protocol) é utilizado para analisar e mapear os endereços IP com seus respectivos endereços MAC, possibilitando assim a entrega dos pacotes aos seus destinos corretamente. Desta forma, o endereço IP de destino contido em um pacote precisa ser traduzido para o endereço MAC correspondente, formando assim a Tabela ARP. Quando um computador se comunica com outro, o protocolo ARP funciona conforme imagem e explicação a seguir:

CONFIGURAÇÕES RÁPIDAS

A função Configurações rápidas permite configurar de forma rápida algumas das funcionalidades mais comuns do switch, como VLANs, modo das portas, SNMP, opções de gerenciamento, entre outros.

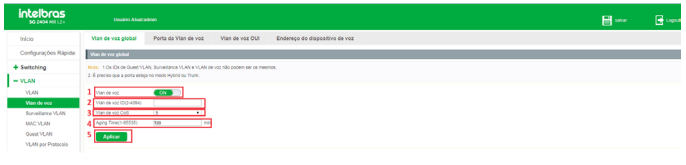

Configurar VLAN

A página Configurar VLAN permite adicionar novas VLANs, modificar VLANs existentes, apagar VLANs, etc. Configure de acordo com sua necessidade e clique em Próximo para continuar.

Escolha o menu Configurações rápidas > Configurar VLAN para carregar a seguinte página:

Obs: para mais informações sobre a configuração de VLAN no equipamento, verifique o item 5. VLAN deste manual.

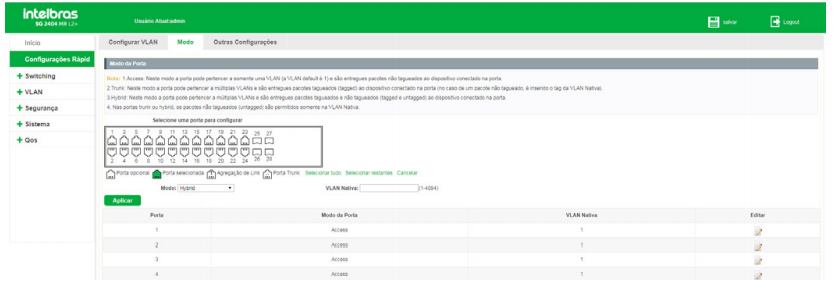

Modo

A configuração de modo permite configurar o modo de operação das portas do switch como Access, Trunk e Hybrid. Observe a descrição de cada modo de porta:

Escolha o menu Configurações rápidas > Modo para carregar a seguinte página:

Após finalizar suas configurações, clique em Próximo para continuar ou Anterior para retornar

Observações:

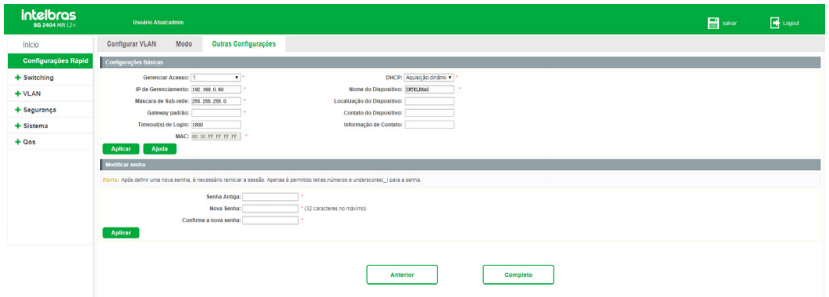

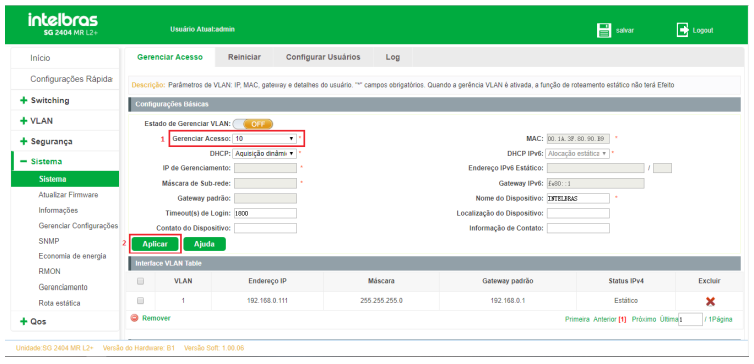

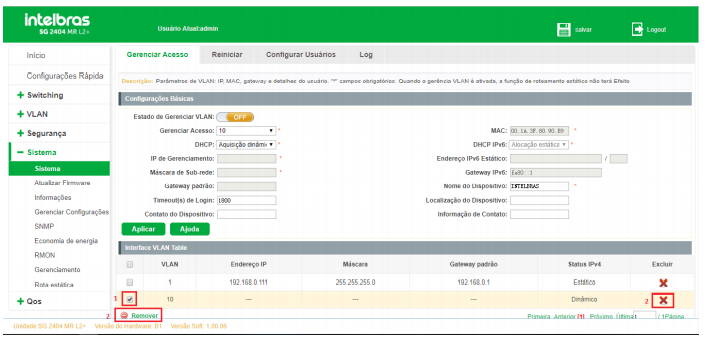

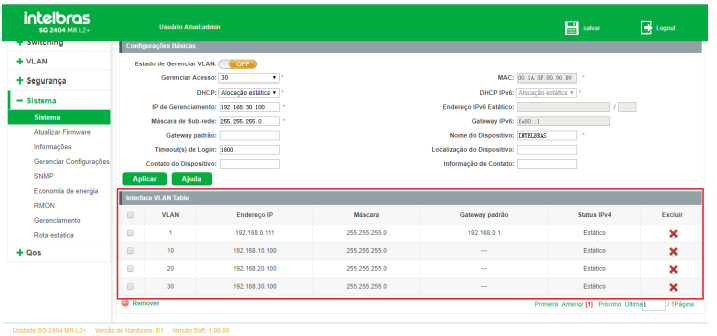

Outras configurações

Esta página permite alterar configurações como, VLAN de gerência, IP de gerenciamento, nome do dispositivo, localização, entre outros. Após fazer as configurações desejadas, clique em Completo para finalizar.

Escolha o menu Configurações rápidas > Outras configurações para carregar a seguinte página:

SWITCHING

O menu Switching permite ao administrador do sistema efetuar configurações nas portas do switch através dos seguintes menus: Configurações básicas, Storm control, Controle de fluxo, Agregação de link, Espelhar portas, Isolamento de portas e Controle de banda.

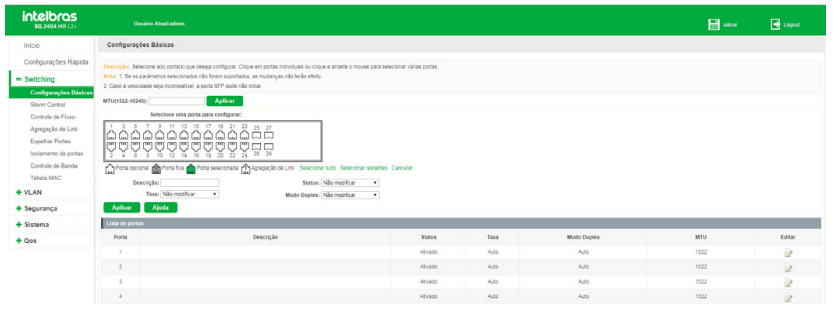

Configurações básicas

O submenu Configurações básicas dá acesso às configurações de status das portas, descrição, taxa de transmissão, MTU, entre outros.

Escolha o menu Switching >Configurações básicas para carregar a seguinte página:

A seguir apresentamos o descritivo dos campos exibidos na Lista de portas.

Para alterar as configurações das portas siga as seguintes instruções:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Efetue as configurações desejadas;

- Salve as configurações.

Para configurar o MTU das portas, entre com o valor desejado no campo MTU(1522-10240) e clique em Aplicar.

Observações

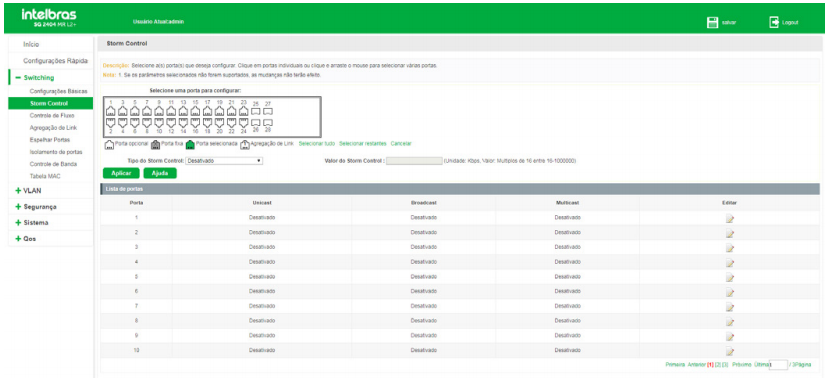

Storm control

A função Storm control permite que o switch filtre por porta os pacotes do tipo unicast que não possuam um endereço IP definido, além de pacotes broadcast e multicast. Se a taxa de transmissão de algum destes três tipos de pacotes excederem a largura de banda configurada, os pacotes serão rejeitados automaticamente pelo switch, evitando assim uma tempestade de broadcast na rede.

Escolha o menu Switching > Storm control para carregar a seguinte página:

A seguir segue descritivo dos campos exibidos na Lista de portas:

Observações

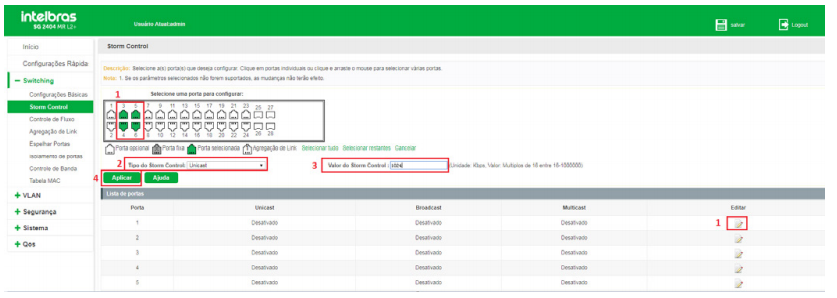

Para configurar o Storm control, siga o procedimento:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Selecione o tipo do Storm control;

- Configure a largura de banda máxima;

- Clique em Aplicar.

No exemplo a seguir iremos configurar as portas 3, 4, 5 e 6 com Storm control do tipo unicast e largura de banda de 1024 kbps.

Após salvar as configurações, neste caso, a lista de portas aparecerá desta forma:

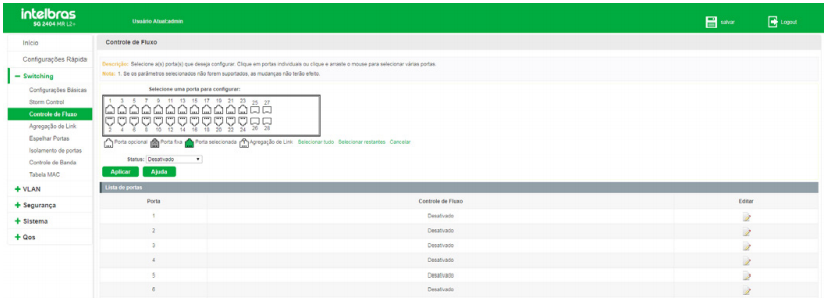

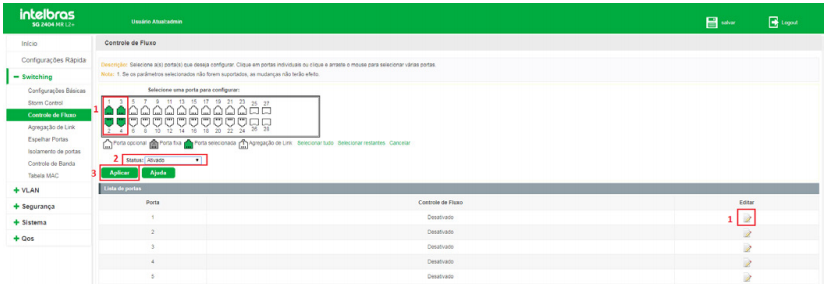

Controle de fluxo

O controle de fluxo, quando ativado, permite ao switch sincronizar a transmissão de da- dos nas portas, evitando a perda de pacotes causada por congestionamentos na rede.

Escolha o menu Switching >Controle de fluxo para carregar a seguinte página:

Para habilitar/desabilitar a função Controle de fluxo nas portas do switch, siga as seguintes orientações:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Selecione o tipo do Controle de fluxo (Ativado/Desativado);

- Clique em Aplicar.

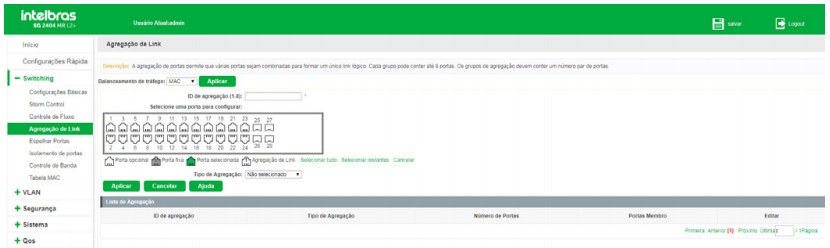

Agregação de link

A função Agregação de link permite a utilização de múltiplas portas para permitir o aumento da velocidade do link para além dos limites nominais de uma única porta. Esta funcionalidade introduz controle de falhas e redundância para a conexão a outro dispositivo que disponha do mesmo recurso. As portas pertencentes a um grupo de agregação devem possuir os mesmos parâmetros de configuração, caso utilizadas as seguintes funções: STP, QoS, VLAN, MAC Address Learning. Seguem as explicações.

Observações:

Escolha o menu Switching > Agregação de link para carregar a seguinte página:

A seguir segue descritivo das informações contidas na página de agregação de link:

Observações:

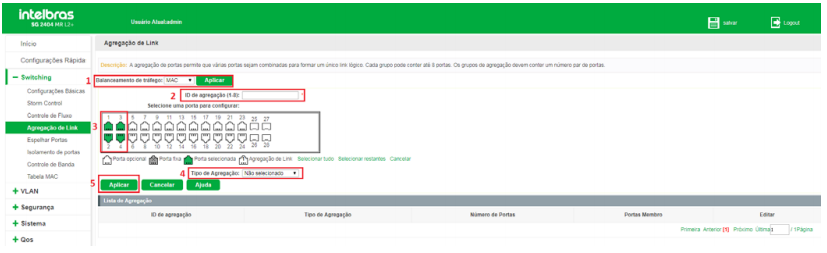

Adicionando agregação de link

Observe as instruções a seguir para adicionar uma agregação de link:

- Escolha o tipo do balanceamento de tráfego e clique em Aplicar;

Obs:essa configuração é geral e todas as agregações de link irão utilizar a mesma política.

- Insira o ID da agregação de link;

- Selecione as portas que irão pertencer a agregação no painel de portas;

- Selecione o tipo de agregação (Dinâmica/Estática);

- Clique em Aplicar.

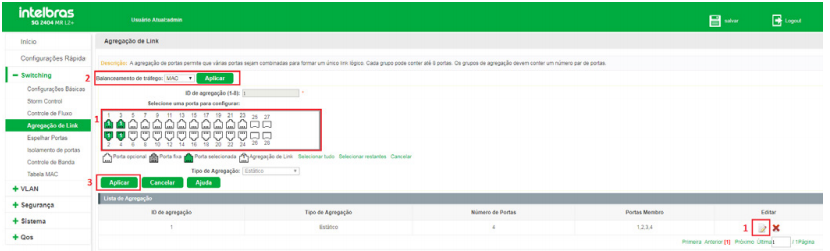

Modificando agregação de link

Caso queira modificar uma agregação de link, siga as instruções a seguir:

- Clique no ícone (EDITAR) da agregação que deseja editar;

- Observe que as portas pertencentes à agregação serão selecionadas no painel de portas;

- Efetue as alterações desejadas;

- Clique em Salvar.

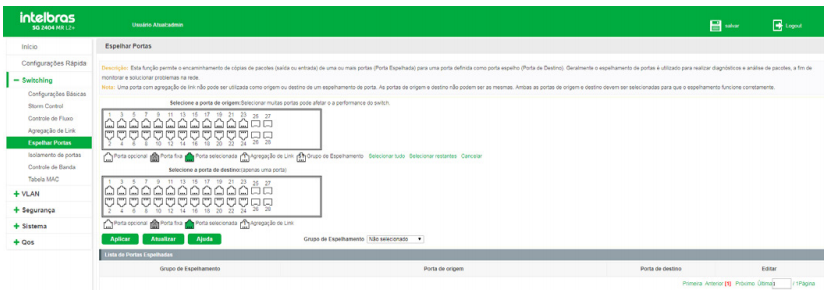

Espelhar portas

Nesta página é possível configurar o espelhamento de portas. Esta função permite o encaminhamento de cópias de pacotes de uma ou mais portas (portas origem) para uma porta definida como porta espelho (porta destino). Geralmente o espelhamento de portas é utilizado para realizar diagnósticos e análise de pacotes, a fim de moni- torar e solucionar problemas na rede.

Escolha o menu Switching > Espelhar portas para carregar a seguinte página:

A seguir segue descritivo das informações contidas na página de espelhamento de portas:

Observações:

'

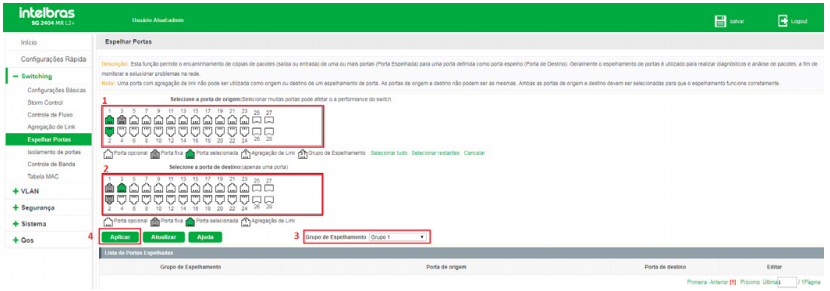

Adicionando grupo de espelhamento

Observe as instruções a seguir para adicionar um grupo de espelhamento de portas.

- Selecione a(s) porta(s) de origem no painel de portas;

- Selecione a porta de destino no painel de portas;

- Selecione o grupo de espelhamento;

- Clique em Aplicar.

Na imagem a seguir estão sendo configuradas as portas 1 e 2 como origem, e porta 3 como destino, no grupo de espelhamento 1.

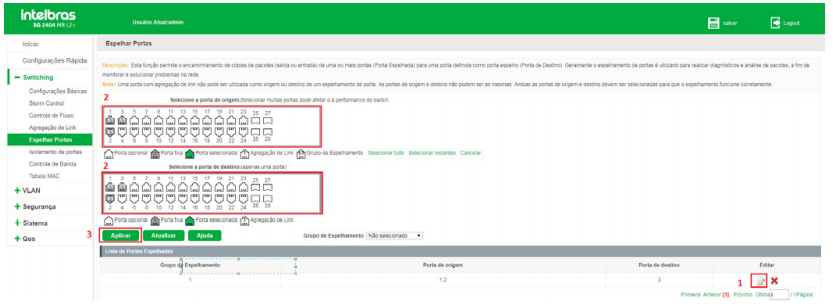

Modificando grupo de espelhamento

Para modificar um grupo de espelhamento siga as instruções a seguir:

- Clique no ícone (EDITAR) do espelhamento que deseja alterar;

- Adicione ou remova as portas nos painéis de portas;

- Para remover uma porta, basta clicar sobre a mesma no painel de portas;

- Salve as alterações através do botão Aplicar.

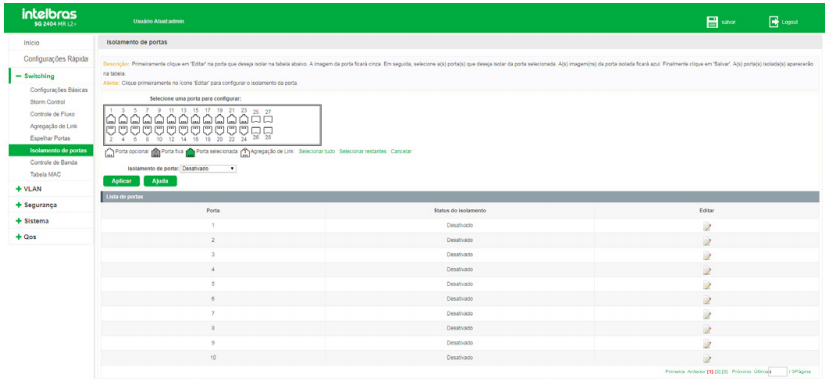

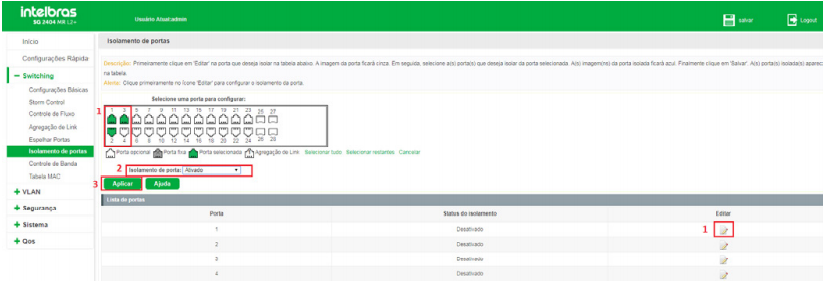

Isolamento de portas

O Isolamento de portas fornece um método para restringir o fluxo do tráfego para melhorar a segurança da rede. Esta função permite o isolamento do tráfego entre as portas que estiverem com o isolamento ativado.

Escolha o menu Switching > Isolamento de portas para carregar a seguinte página:

A função Isolamento de portas restringe o tráfego entre as portas que estiverem com esta função ativada, ou seja, as portas que estiverem com status Ativado não se comunicarão entre si. Por outro lado, poderão se comunicar com todas as demais portas que estiverem com status Desativado. Para ativar o isolamento de portas, siga as orientações a seguir:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Selecione o tipo de isolamento de porta (Ativado/Desativado);

- Clique em Aplicar.

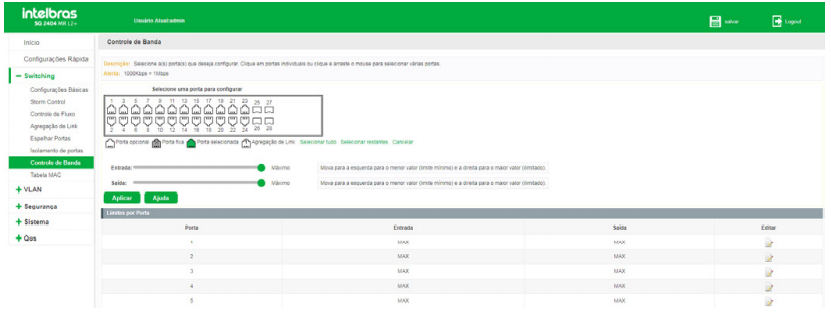

Controle de banda

A função Controle de banda permite ao administrador do sistema controlar a largura de ban- da e o fluxo de transmissão de cada porta. Através desta funcionalidade é possível restringir o uso de recursos da rede, visando otimizar a transferência e encaminhamento de dados.

Escolha o menu Switching > Controle de banda para carregar a seguinte página:

A seguir apresentamos o descritivo dos campos exibidos na Lista de portas.

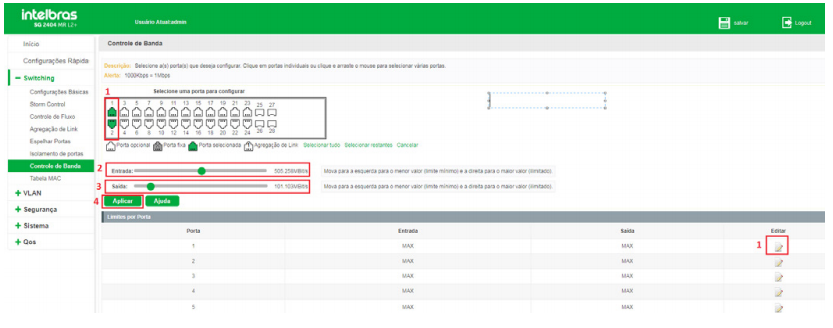

Configurando controle de banda

Observe as instruções a seguir para configurar o controle de banda:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Configure o limite da largura de banda do tráfego de entrada;

- Configure o limite da largura de banda do tráfego de saída;

- Clique em Aplicar.

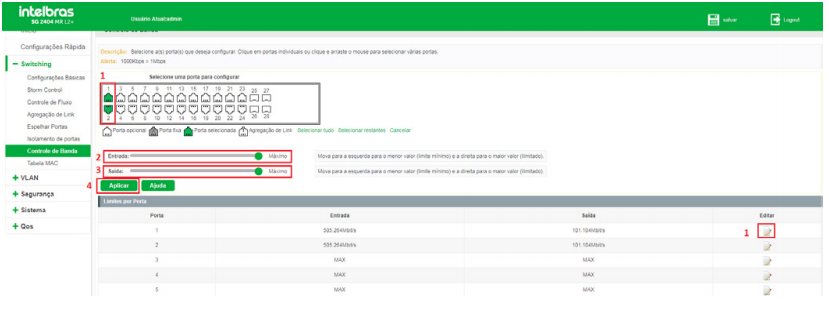

Removendo controle de banda

Para remover o controle de banda de uma ou mais portas, siga as orientações a seguir:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Configure o limite da largura de banda do tráfego de entrada para o valor máximo;

- Configure o limite da largura de banda do tráfego de saída para o valor máximo;

- Clique em Aplicar.

Tabela MAC

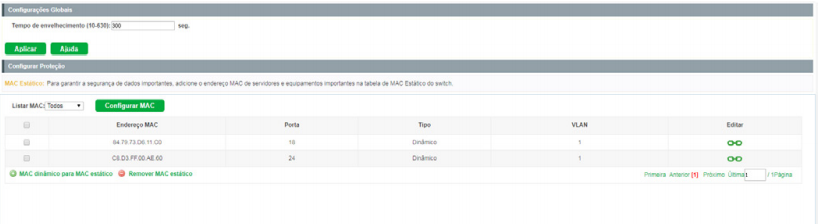

A seguinte tela se encontra no menu Sistema > Sistema > Gerenciar MAC.

MAC dinâmico

As entradas de endereços MAC realizadas de forma dinâmica são geradas pelo me- canismo de autoaprendizagem do switch, através deste recurso e juntamente com o Aging Time (tempo de envelhecimento) é que se torna possível a manutenção da Tabela de endereços MAC. O Aging time faz com que o switch remova cada entrada da Tabela de endereços MAC dentro de um determinado período de tempo (tempo de envelhecimento) em que a entrada permanecer ociosa dentro da Tabela de endereços MAC. Nesta página você pode configurar os endereços MAC dinâmico.

Quando um equipamento de rede é conectado a uma das portas do switch, este aprende o endereço MAC do dispositivo e cria uma associação entre o endereço MAC e o número da porta, criando uma entrada na tabela de encaminhamento (Tabela de endereços MAC). Esta tabela é a base para que o switch possa encaminhar os pacotes rapidamente, entre o ende- reço de origem e destino, diminuindo o tráfego em broadcast. Os endereços MAC são adicionados na tabela de endereços de forma dinâmica (autoaprendizagem) ou configurados manualmente. Existem recursos de filtragem de endereços MAC, permitindo que o switch filtre pacotes indesejados, proibindo seu encaminhamento e melhorando a segurança da rede.

Características da tabela de endereços MAC

| Modo de entrada dos endereços na Tabela de endereços MAC | Modo de configuração | As entradas da Tabela de endereço MAC possuem Aging Time | A Tabela de endereços MAC é mantida após reiniciar o switch (se a configuração for salva) | Relação entre o endereço MAC e a porta do switch |

|---|---|---|---|---|

| Endereços estáticos | Configuração manua | Não | Sim | O endereço MAC aprendido por uma porta não pode ser aprendido por outra porta em uma mesma VLAN. |

| Endereços dinâmicos | Aprendizado automático | Sim | Não | O endereço MAC aprendido por uma porta pode ser aprendido por outra porta em uma mesma VLAN. |

| Filtro MAC | Configuração manua | Não | Sim | - |

MAC estático

Nesta página é possível configurar entradas estáticas na Tabela de endereços MAC. As entradas estáticas somente podem ser adicionadas ou removidas manualmente, indepen- dentemente do Aging Time (tempo de envelhecimento). Em redes estáveis, as entradas de endereços MAC estático podem aumentar consideravelmente o desempenho de encami- nhamento de pacotes do switch.

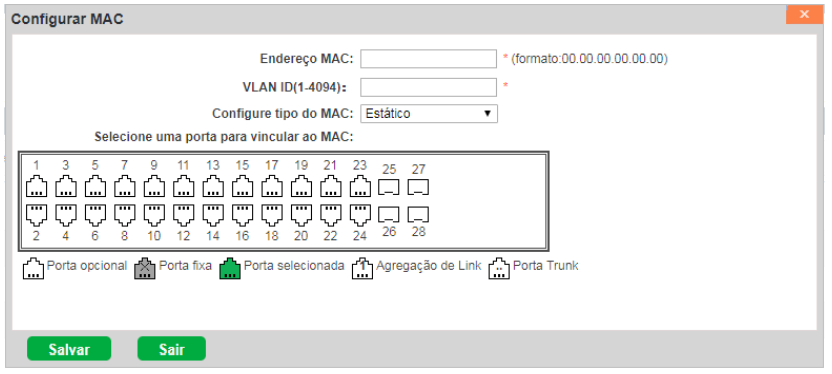

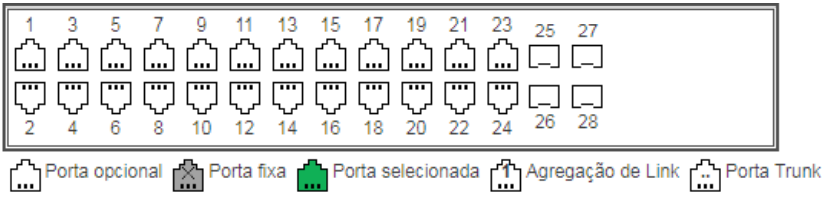

Configurando MAC estático

Para configurar MAC estático de um dispositivo que ainda não foi detectado pelo switch clique em Configurar MAC.

Será apresentada a seguinte tela:

Selecione a porta que será vinculada ao MAC estático.

Obs: se configurada a regra em modo DROP o switch descartará os pacotes prove- nientes do MAC configurado em todas as portas.

Clique em Salvar para salvar as configurações.

VLAN

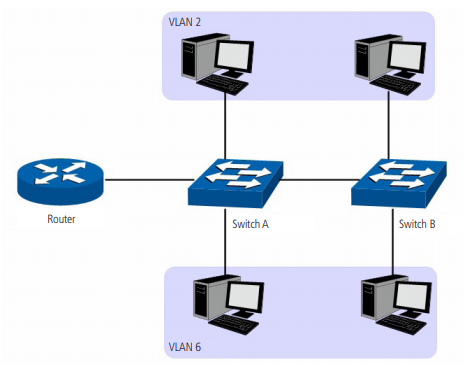

VLAN (Virtual Local Area Network) é o modo que torna possível dividir um único segmento de rede LAN em vários segmentos lógicos VLAN.

Cada VLAN se torna um domínio de broadcast, evitando assim a inundação de pacotes broadcast, otimizando a performance do switch, além de facilitar o gerenciamento e a segurança da rede. Para haver comunicação entre computadores em VLANs diferentes é necessária a utilização de roteadores ou switch layer 3 para o encaminhamento dos pacotes. A figura a seguir ilustra uma implementação de VLAN.

Principais vantagens na utilização de VLAN:

Este switch suporta os seguintes modos de classificação de VLAN: 802.1q VLAN, VLAN de voz, Surveillance VLAN, MAC VLAN, Guest VLAN e VLAN por protocolo.

VLAN

As tags de VLANs são necessárias para o switch identificar os pacotes de diferentes VLANs. O switch trabalha nas camadas de enlace e rede do modelo OSI, podendo desta forma, analisar e gerenciar os quadros que possuam a tag de VLAN.

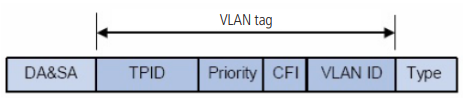

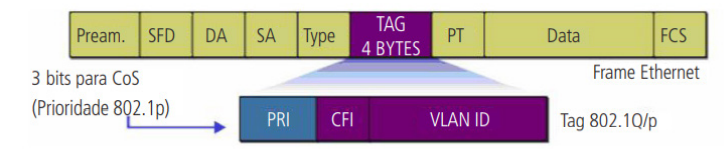

Em 1999, o IEEE padronizou a aplicação 802.1q VLAN, definindo uma estrutura de tags de VLAN nos quadros Ethernet. O protocolo IEEE 802.1q define que 4 bytes são adicionados ao quadro Ethernet (esta inserção ocorre logo após os campos de endereço MAC de destino e origem do frame Ethernet) para tornar possível a utilização de VLANs em redes Ethernet.

A figura a seguir exibe quatro novos campos que o protocolo 802.1q (tag de VLAN) adiciona ao frame Ethernet: TPID (Tag Protocol Identifier), Priority, CFI (Canonical Format Indicator) e VLAN ID.

VLAN ID identifica a VLAN a qual o quadro pertence. Quando o switch recebe um pa- cote que não possui uma tag de VLAN (untagged), o switch irá encapsular o quadro com a tag de VLAN padrão da porta correspondente (VLAN nativa).

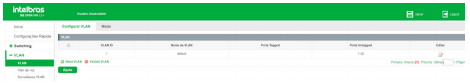

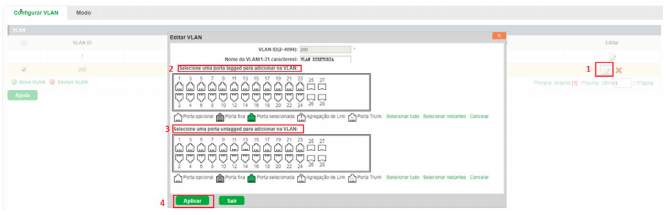

Configurar VLAN

O menu Configurar VLAN permite a criação, remoção e gerenciamento de VLANs no switch.

Escolha o menu VLAN > VLAN > Configurar VLAN para carregar a seguinte página:

A seguir apresentamos o descritivo das informações contidas nesta página:

Obs: por padrão, todas as portas do switch são untagged e pertencem a VLAN 1.

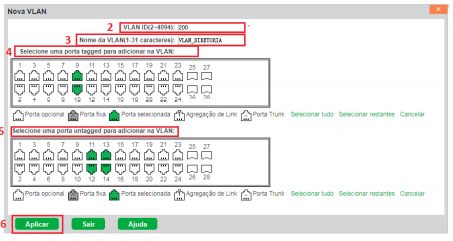

Adicionando VLAN

Para adicionar uma nova VLAN, siga o procedimento:

- Clique no botão Nova VLAN;

- Configure o VLAN ID desejado (1 – 4094);

- Configure o nome da VLAN;

- Selecione as portas tagged da VLAN (os pacotes transmitidos nas portas tagged serão marcados com a tag de VLAN);

- Selecione as portas untagged da VLAN (os pacotes transmitidos nas portas untagged não serão marcados com a tag de VLAN);

- Clique em Salvar.

No exemplo a seguir iremos configurar uma VLAN com as seguintes características:

Obs: se não for especificado um nome para a VLAN, o sistema irá especificar automaticamente um nome seguindo o seguinte padrão: VLANXXXX, onde XXXX indica o ID da VLAN criada.

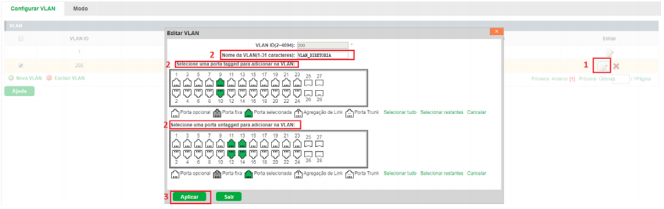

Editando VLAN

Para editar uma VLAN existente, acesse o menu VLAN > VLAN > Configurar VLAN e siga o procedimento:

- Clique no ícone (EDITAR) da VLAN que deseja editar;

- Efetue as alterações desejadas;

- Clique em Aplicar.

Removendo VLAN

Para remover uma VLAN é necessário primeiramente remover as portas que estão associadas àquela VLAN. Para isto, siga o procedimento:

- Clique no ícone (EDITAR) da VLAN que deseja excluir;

- Remova as portas tagged da VLAN;

- Remova as portas untagged da VLAN;

- Clique em Aplicar.

Após remover as portas, clique no ícone (EXCLUIR) para remover a VLAN por completo.

Também é possível remover múltiplas VLANs, para isto siga o procedimento:

- Selecione as VLANs a serem excluídas através da caixa de seleção;

- Clique em Excluir VLAN.

Obs: somente poderão ser removidas VLANs que não possuam portas associadas.

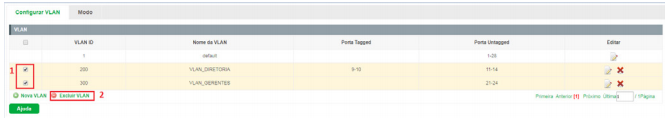

Modo

O menu Modo determina o modo de funcionamento das portas. As portas do switch podem operar de três modos diferentes, a seguir apresentamos a descrição de cada um dos modos:

Observações:

Escolha o menu VLAN > VLAN > Modo para carregar a página de configuração de modo de porta.

Alterando o modo de uma porta

Observe as instruções a seguir para alterar o modo de funcionamento de uma de- terminada porta:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas (é possível selecionar mais de uma porta para configuração no painel);

- Altere o modo da porta;

- Se o novo modo da porta for Trunk ou Hybrid, configure a VLAN nativa com a VLAN desejada;

- Clique em Aplicar.

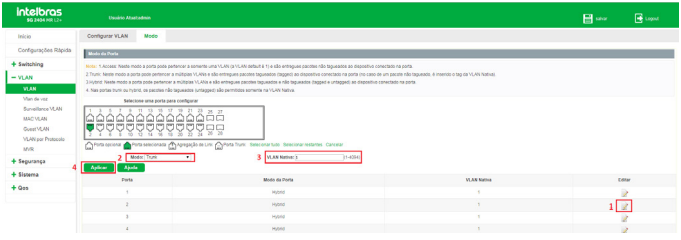

VLAN de voz

A VLAN de voz é configurada especialmente para o fluxo de dados de voz. Ao con- figurar uma VLAN de voz e adicionar as portas a dispositivos de voz, você pode executar QoS relacionando as configurações de dados e voz, garantindo a prioridade de transmissão dos fluxos de dados e a qualidade da voz.

VLAN de voz global

Escolha o menu VLAN > Vlan de voz > Vlan de voz global para carregar a seguinte página:

Habilitando VLAN de voz

Observe o procedimento a seguir para habilitar a VLAN de voz:

- Clique no ícone para alterar o estado da VLAN de voz. O ícone deverá ficar com status ON: ;

- Configure o ID da VLAN de voz;

- Configure a classe de serviço (CoS) da VLAN de voz;

- Este campo irá definir a prioridade (802.1p) que será inserida nos pacotes de voz;

- Especifique o tempo de envelhecimento (aging time) para as portas membro da VLAN de voz;

- Clique em Aplicar.

Obs: antes de habilitar a VLAN de voz é necessário criar a VLAN que será utilizada para voz em VLAN > VLAN > Configurar VLAN.

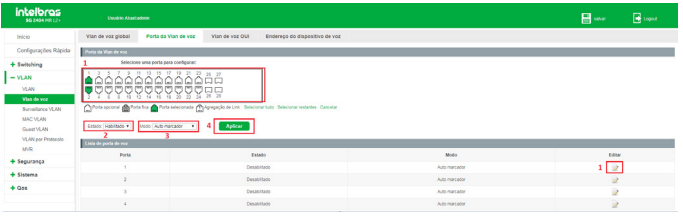

Portas da VLAN de voz

Nesse menu serão configuradas as portas que participarão da VLAN de voz, bem como seus parâmetros de configuração. Observe o procedimento a seguir para configurar as portas da VLAN de voz:

- Selecione a(s) porta(s) que deseja configurar;

- Escolha o estado de funcionamento da VLAN de voz na porta (Habilitado/Desa- bilitado);

- Escolha o modo de funcionamento da porta. As opções são as seguintes:

- Clique em Aplicar.

Obs: só é possível habilitar a porta na VLAN de voz, caso a porta esteja em modo Hybrid ou Trunk. Acesse o menu VLAN > VLAN > Modo para verificar o modo de funcionamento das portas.

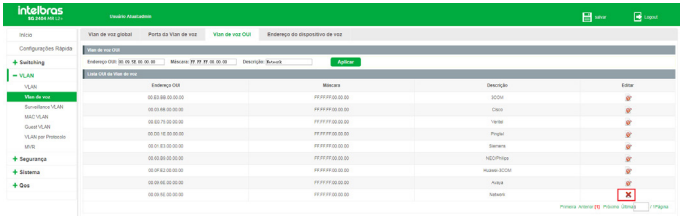

VLAN de voz OUI

Tabela OUI (Organizationally Unique Identifier) para VLAN de voz

Nesta página é possível adicionar os endereços MAC dos dispositivos de voz, in- serindo o endereço OUI do fabricante. O switch determina se um pacote recebido é de voz ou não verificando se o endereço MAC de origem do pacote possui um endereço OUI correspondente, podendo então, adicionar automaticamente a porta para a VLAN de voz.

Observe as instruções a seguir para configurar um endereço OUI:

- Configure o endereço de voz OUI do dispositivo de voz;

- Configure a máscara utilizada pelo endereço OUI do dispositivo de voz;

- Configure uma descrição para identificação do endereço OUI;

- Clique em Aplicar.

Observações:

Para remover um endereço OUI clique no ícone (EXCLUIR), conforme imagem a seguir:

Endereço do dispositivo de voz

Quando o switch reconhece um endereço OUI em uma porta que esteja habilitada a VLAN de voz, este dispositivo é apresentado na lista de endereços de dispositivos de voz.

Escolha o menu VLAN > Vlan de voz > Endereço do dispositivo de voz para carregar a seguinte página:

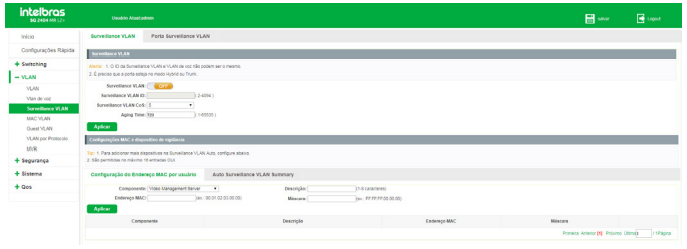

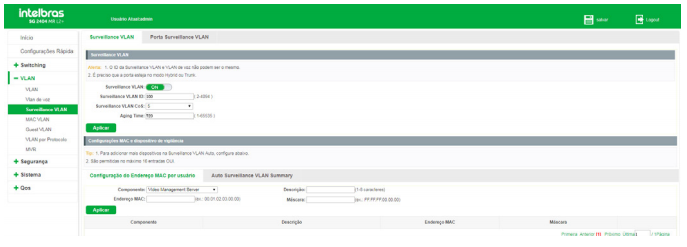

Surveillance VLAN

Uma Surveillance VLAN, ou VLAN de vigilância, é configurada especialmente para o fluxo de dados de dispositivos de segurança, como câmeras e gravadores de vídeo. Ao configurar uma Surveillance VLAN e adicionar as portas aos dispositivos, é possível executar QoS, garantindo assim a prioridade de transmissão dos fluxos de dados dos dispositivos de segurança.

Surveillance VLAN

Escolha o menu VLAN > Surveillance VLAN > Surveillance VLAN para carregar a seguinte página:

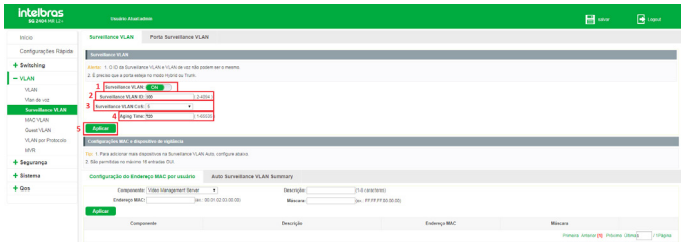

Habilitando Surveillance VLAN

Observe o procedimento a seguir para habilitar a Surveillance VLAN:

- Clique no ícone para alterar o estado da Surveillance VLAN. O ícone deverá ficar com status ON: ;

- Configure o ID da Surveillance VLAN;

- Configure a classe de serviço (CoS) da VLAN de voz;

- Especifique o tempo de envelhecimento (aging time) para as portas membro da Surveillance VLAN;

- Clique em Aplicar.

Este campo irá definir a prioridade (802.1p) que será inserida nos pacotes da Surveillance VLAN.

Obs: o ID da Surveillance VLAN e da VLAN de voz não pode ser o mesmo.

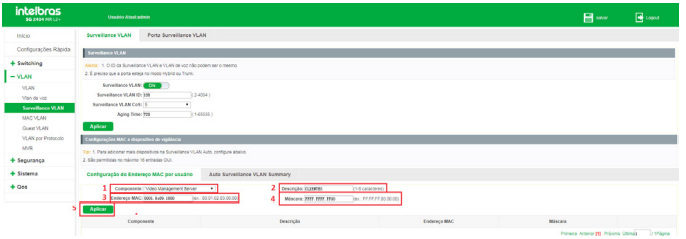

Configurando MAC dos Dispositivos da Surveillance VLAN

O switch permite configurar os dispositivos de segurança que irão utilizar a Surveillance VLAN. Para isto, acesse a página VLAN > Surveillance VLAN > Surveillance VLAN e observe as instruções a seguir:

- Selecione o tipo de dispositivo;

- Configure uma descrição para identificação do dispositivo;

- Configure o endereço MAC;

- Configure a máscara para o endereço MAC;

- Clique em Aplicar.

Observações:

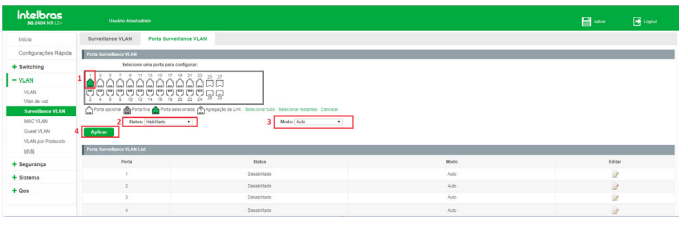

Porta Surveillance VLAN

Neste menu é possível configurar as portas que irão pertencer a Surveillance VLAN. Para isto, acesse a página VLAN > Surveillance VLAN > Porta Surveillance VLAN e observe as instruções a seguir:

- Selecione a(s) porta(s) que deseja configurar;

- Configure o status da porta (Habilitado/Desabilitado);

- Configure o modo da porta (Auto/Manual);

- Clique em Salvar.

Obs: só é possível habilitar Surveillance VLAN na porta caso a porta esteja em modo Hybrid ou Trunk. Acesse o menu VLAN > VLAN > Modo para verificar o modo de funcionamento das portas.

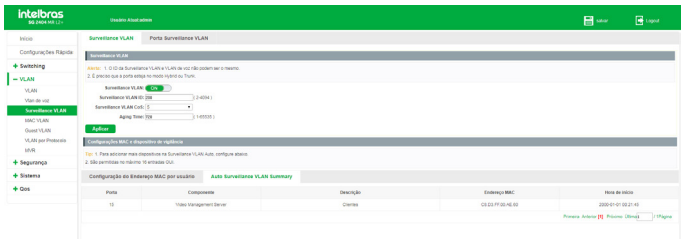

Visualizar dispositivos pertencentes a Surveillance VLAN

Quando for detectado um dispositivo dentro da máscara de endereço MAC configu- rada numa porta onde a Surveillance VLAN está habilitada, o switch irá exibir este dispositivo em Auto Surveillance VLAN Summary.

Escolha o menu VLAN > Surveillance VLAN > Surveillance VLAN > Auto Surveillance VLAN Summary para carregar a seguinte página:

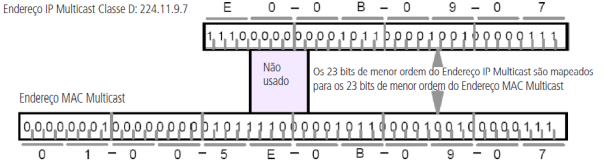

MAC VLAN

A função MAC VLAN faz um mapeamento entre endereços MAC de dispositivos conec- tados ao switch e VLANs cadastradas no equipamento. Este mapeamento permite que o switch, ao receber um pacote em uma porta que esteja habilitado o MAC VLAN, identi- fique o MAC de origem deste pacote e, de acordo com este MAC, encaminhe o pacote a determinada VLAN. Os pacotes de um MAC VLAN são processados da seguinte maneira:

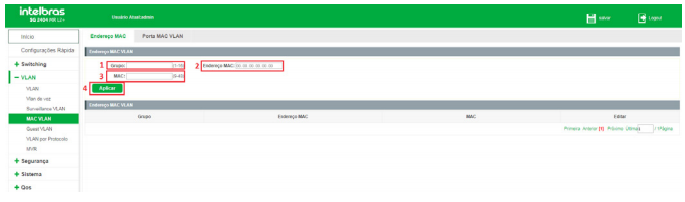

Endereço MAC

Para configurar a função MAC VLAN, acesse a página VLAN > MAC VLAN > Ende- reço MAC e observe as instruções a seguir:

- Insira o número do grupo que deseja configurar. O switch aceita a configuração de no máximo 16 grupos;

- Configure o endereço MAC que deseja associar a uma VLAN. Deve ser cadastrado um endereço MAC do tipo unicast;

- Informe a máscara para coincidir com o número de bits do endereço MAC con- figurado;

- Salve a configuração.

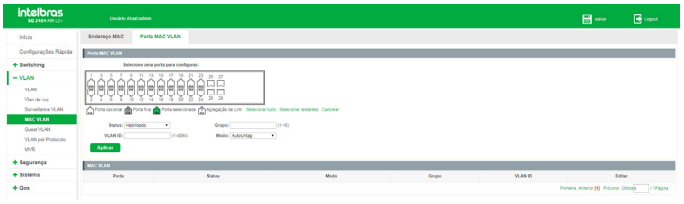

Porta MAC VLAN

Neste menu é possível configurar as portas que irão pertencer a um grupo de MAC VLAN. Para isto, acesse a página VLAN > MAC VLAN > Porta MAC VLAN e observe as instruções a seguir:

- Selecione a(s) porta(s) que deseja configurar;

- Configure o status da porta (Habilitado/Desabilitado);

- Configure o grupo que esta porta deve pertencer. Este grupo deve ser o mesmo já criado antes na tela Endereço MAC. O switch aceita a configuração de no máximo 16 grupos;

- Configure a VLAN para a porta. Esta VLAN deve ser criada antes na tela Menu VLAN > VLAN > Configurar VLAN;

- Configure o modo da porta (Auto/Manual);

Guest VLAN

A função Guest VLAN, ou VLAN de convidado, permite que os dispositivos suplicantes que não passam na autenticação 802.1x possam acessar os recursos de uma rede específica. Por padrão, todas as portas conectadas aos suplicantes pertencem a uma VLAN, ou seja, a Guest VLAN. Usuários pertencentes à Guest VLAN podem acessar os recursos da Guest VLAN sem estarem autenticados. Ao realizar uma autenticação, as portas do switch irão ser removidas da Guest VLAN, permitindo acesso aos demais recursos da rede.

Com a função Guest VLAN habilitada, os usuários podem acessar a Guest VLAN para instalar o programa 802.1x cliente ou atualizar seus clientes 802.1x sem estar autenticado. Se não houver suplicantes na porta por certo período de tempo, o switch irá adicionar a porta para a Guest VLAN.

Com a função 802.1x habilitada e a Guest VLAN configurada, após o número máximo de tentativas terem sido feitas para enviar pacotes EAP-Request/Identify e ainda houver portas que não enviaram nenhuma resposta de volta, o switch irá adicionar essas portas para a Guest VLAN, de acordo com seus tipos de Links. Só quando o usuário correspondente realizar a autenticação 802.1x, a porta será removida da Guest VLAN e adicionada a VLAN especificada. Além disso, a porta voltará para a Guest VLAN quando seus usuários conectados fizerem logoff.

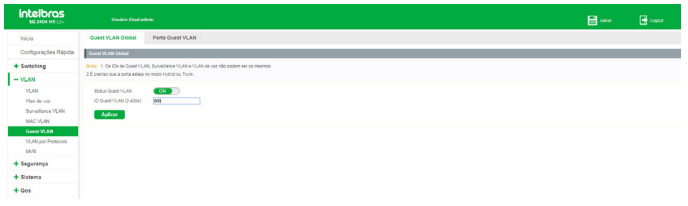

Guest VLAN globa

Para configurar a Guest VLAN, acesse a página VLAN > Guest VLAN > Guest VLAN global e observe as instruções a seguir:

- Clique no ícone (OFF) para alterar o estado da Guest VLAN. O ícone deverá ficar com status (ON);

- Configure o ID da Guest VLAN;

- Clique em Aplicar.

Obs: para configurar a Guest VLAN é necessário primeiramente criar a VLAN em VLAN > VLAN > Configurar VLAN.

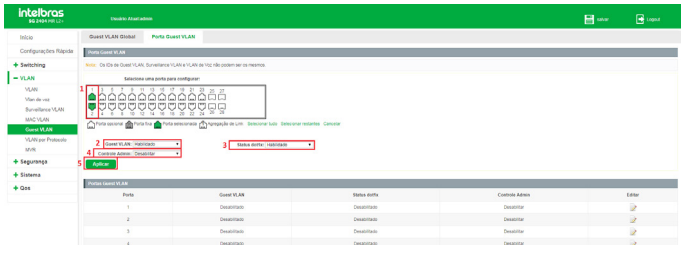

Porta Guest VLAN

Para configurar as portas que participarão da Guest VLAN, acesse a página VLAN > Guest VLAN > Porta Guest VLAN e observe as instruções a seguir:- Selecione a(s) porta(s) que deseja configurar;

- Configure o estado da Guest VLAN (Habilitado/Desabilitado);

- Configure o estado do dot1x (Habilitado/Desabilitado);

- Configure o status da autenticação de acordo com as opções a seguir:

O protocolo dot1x ou 802.1x foi desenvolvido pela IEEE 802 comissão LAN/ WAN, para lidar com as questões de segurança de redes sem fio. Em seguida foi utilizado como mecanismo de controle de acesso utilizado pelo Ethernet, resolvendo problemas de autenticação e segurança.

802.1x é o padrão de autenticação para o controle de acesso a rede, onde cada dispositivo da LAN (suplicante) somente irá utilizar a rede se estiver autenticado em um servidor de modo seguro

- Clique em Salvar.

VLAN por protocolo

VLAN por protocolo é a maneira de classificar as VLANs de acordo com o protocolo de rede utilizado, entre eles o IP, IPX, DECnet, AppleTalk, Banyan e assim por diante. Com a criação de VLANs por protocolo, o administrador de rede pode gerenciar os clientes da rede baseando-se em suas aplicações e serviços de forma eficaz.

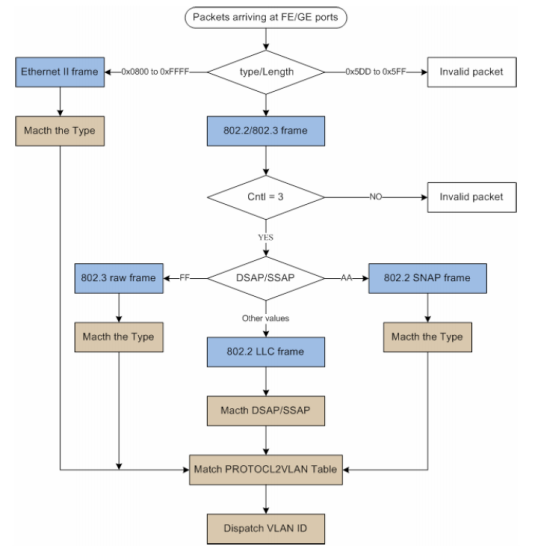

Formato de encapsulamento dos dados Ethernet

Esta seção introduz a forma de encapsulamento comum dos dados Ethernet. Estes formatos são utilizados para a identificação de cada protocolo presente nos pacotes recebidos pelo switch. Atualmente existem dois formatos de encapsulamento dos dados Ethernet. O encapsulamento Ethernet II e o encapsulamento 802.2/802.3, conforme mostrado a seguir:

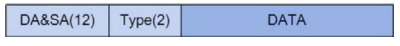

Encapsulamento Ethernet II

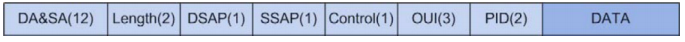

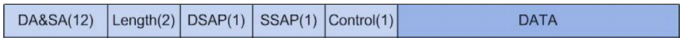

Encapsulamento 802.2/802.3

DA e SA referem-se respectivamente ao endereço MAC de destino e o endereço MAC de origem. O número informado entre parênteses indica o tamanho do campo em bytes.

O tamanho máximo de um frame Ethernet é de 1500 bytes, representado por 0x05DC em hexadecimal. O campo Length utilizado pelo encapsulamento 802.2/802.3 permite valores entre 0x0000 e 0x05DC (0 a 1500) e o campo Type utilizado pelo encapsulamento Ethernet II permite valores entre 0x0600 e 0xFFF (1536 a 4095), sendo através destes dois campos que o switch identifica o tipo de encapsulamento do frame Ethernet. Caso os campos Type e Length possuam valores entre 0x05DD a 0x05FF (1501 a 1535) o frame Ethernet é diretamente descartado, considerando o pacote como ilegal.

O encapsulamento 802.2/802.3 possui 3 possíveis formatos estendidos:

Encapsulamento 802.3 raw

Encapsulamento 802.2 LLC (Logic Link Control)

Apenas os campos Length, DSAP (Destination Service Access Point), SSAP (Source Service Access Point) e Control são encapsulados após o campo DA/SA (endereço MAC de destino e origem). O valor do campo Control é sempre 3. Os campos DSAP e SSAP do encapsulamento 802.2 LLC são utilizados para identificar o protocolo da camada superior, por exemplo, quando os dois campos possuem os valores 0xE0, indica que o protocolo da camada superior é o IPX.

Encapsulamento 802.2 SNAP (Sub-Network Access Protocol)

No encapsulamento 802.2 SNAP os valores dos campos DSAP e SSAP são sempre 0xAA e o valor do campo Control é 3. O switch diferencia os encapsulamentos 802.2 LLC e SNAP de acordo com os valores dos campos DSAP e SSAP

O dispositivo determina a forma de encapsulamento dos pacotes enviados. Um dispositivo pode enviar pacotes com os dois formatos de encapsulamento. O encapsulamento Ethernet II é o mais utilizado atualmente.

Procedimento de identificação do pacote pelo switch

Os pacotes em uma VLAN por protocolo são processados da seguinte maneira:

- Ao receber um pacote untagged, o switch verifica se o protocolo de rede do pacote possui uma entrada correspondente nas configurações de VLAN por protocolo. Se o protocolo de rede corresponder, o switch adicionará a tag de VLAN no pacote de acordo com o VLAN ID da VLAN por protocolo configurado. Se o protocolo de rede não corresponder, o switch adicionará a tag de VLAN no pacote de acordo com a VLAN Nativa configurada para a porta. Assim o pacote é atribuído automaticamente para a VLAN correspondente.

- Ao receber um pacote tagged, o switch irá processá-lo de acordo com as configurações de VLAN. Se a porta que recebeu o pacote é membro da VLAN, o pacote será transmitido normalmente, caso contrário, o pacote será descartado.

- Ao criar VLANs por Protocolo, é necessário habilitar a porta para ser membro da VLAN correspondente, de modo a garantir que os pacotes sejam encaminhados normalmente.

Grupo de protocolos

No switch é possível criar modelos de protocolos para transmitir os pacotes correspondentes nas VLANs desejadas. Modelos de protocolos compreendem a forma de encapsulamento e o tipo de protocolo, determinando desta forma, o protocolo de rede utilizado pelo pacote. A configuração de grupo de protocolos permite a criação destes modelos.

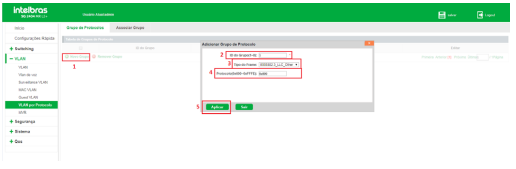

Para adicionar um grupo de protocolo, escolha o menu VLAN > VLAN por protocolo > Grupo de protocolos e observe as orientações a seguir:

- Clique em Novo Grupo;

- Insira o ID do grupo;

- Selecione o tipo de encapsulamento utilizado pelo modelo de protocolo;

- Digite o valor em hexadecimal referente ao tipo de protocolo de rede desejado;

- Clique em Apply.

Obs: o switch permite a criação de até 8 grupos de protocolo.

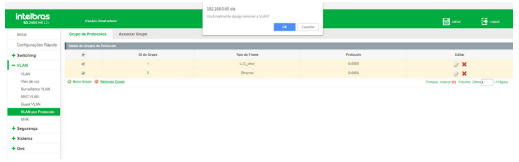

Alterando grupos de protocolo

Caso queira editar um grupo de protocolo já criado, siga as orientações a seguir:

- Clique no ícone (EDITAR) do grupo que deseja alterar;

- Edite o tipo do frame, se necessário;

- Edite o protocolo, se necessário;

- Clique em Apply.

Removendo grupos de protocolo

Para remover apenas um grupo de protocolo, basta clicar no ícone (EXCLUIR) e confirmar a exclusão. Caso queira remover mais de um grupo, selecione os grupos a serem excluídos nas caixas de seleção e clique em Remover grupo.

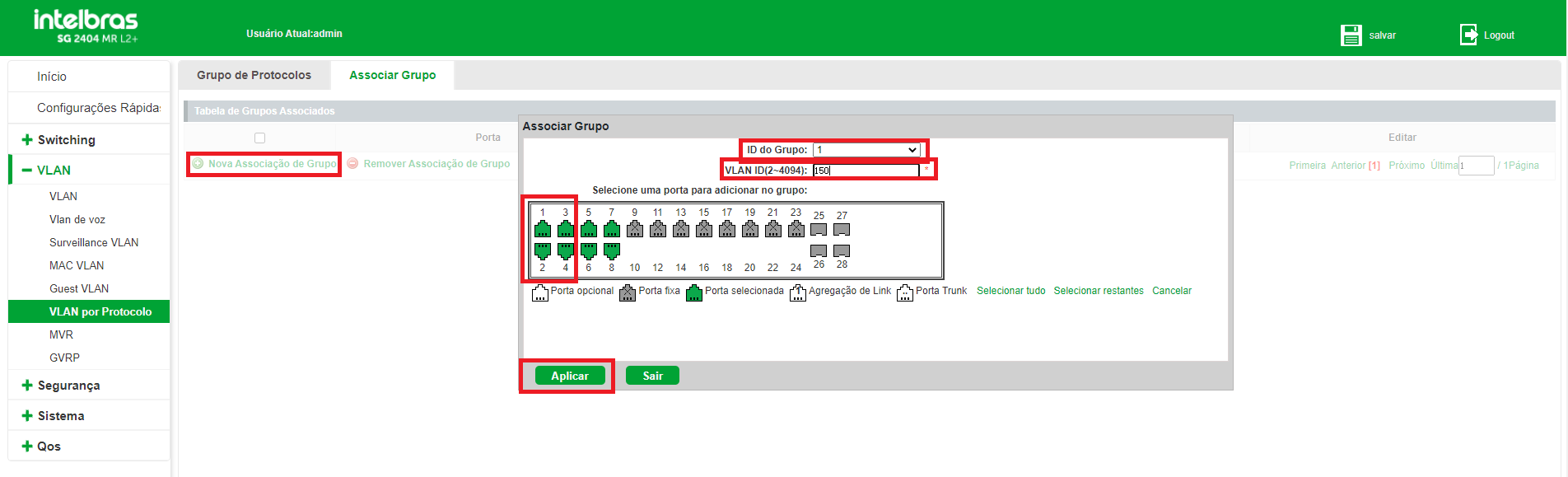

Associar grupo

A configuração de associação de grupos de protocolos permite vincular o grupo a uma determinada VLAN e as portas pertencentes ao grupo. Para configurar uma associação, escolha o menu VLAN > VLAN por protocolo > Associar grupo e siga as orientações a seguir:

- Clique em Nova associação de grupo;

- Selecione o ID do grupo que deseja configurar;

- Digite a VLAN ID (identificação de VLAN) da VLAN por protocolo;

- Selecione as portas participantes;

- Clique em Salvar.

Obs: Antes de efetuar a associação, é necessário criar a VLAN no menu VLAN > VLAN > Configurar VLAN.

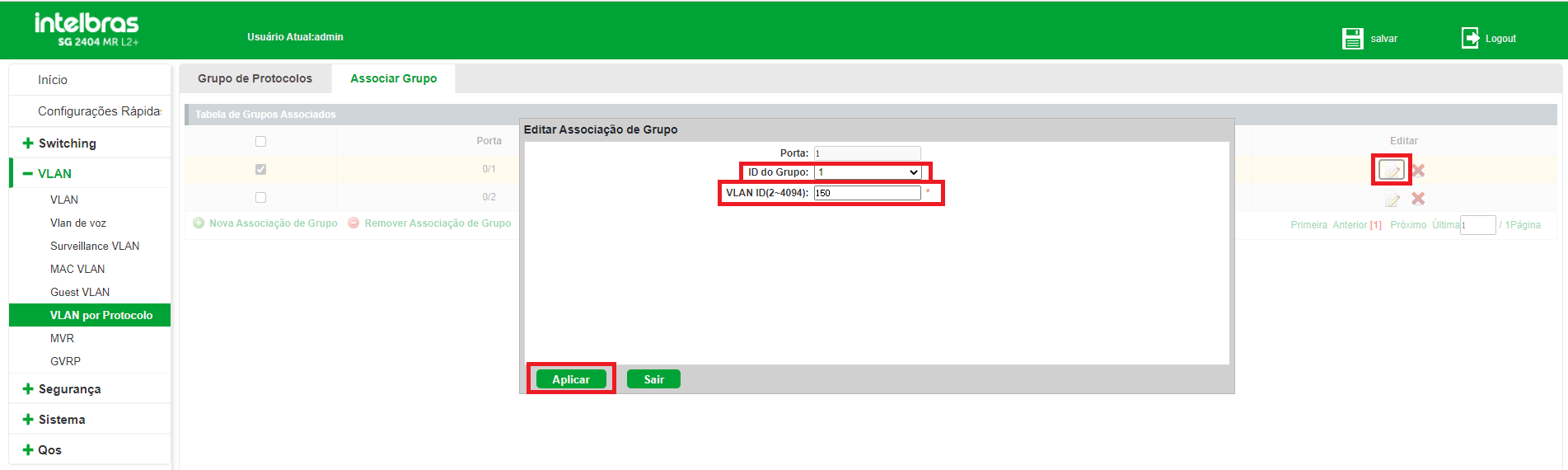

Editando associação de grupos de protocolos

Caso deseje editar uma associação de grupos por protocolos, siga as instruções a seguir:

- Clique no ícone (EDITAR) da porta que deseja editar;

- Edite o ID do grupo ao qual a porta pertence, se necessário;

- Edite a VLAN ID da VLAN por protocolo a qual a porta pertence, se necessário;

- Clique em Aplicar.

Removendo associação de grupos de protocolos

Para remover uma associação de grupos de protocolos siga as instruções a seguir:

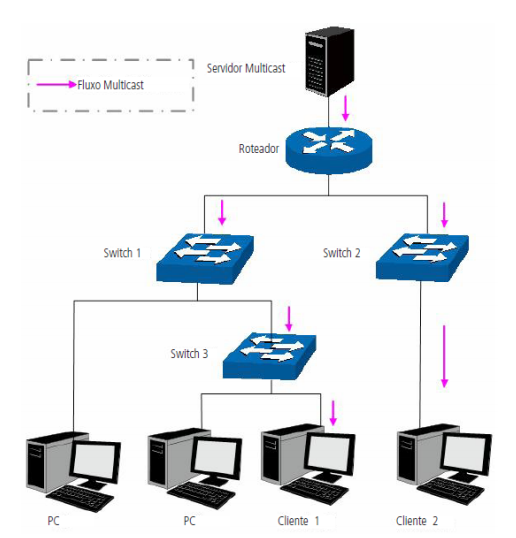

MVR (Multicast VLAN Registration)

O MVR pode ser utilizado quando em uma rede existam hosts em VLANs diferentes que desejam receber o mesmo fluxo multicast. Neste cenário quando utilizado somente o IGMP snooping é preciso duplicar o fluxo multicast para hosts em cada VLAN. Para evitar o tráfego multicast duplicado entre o servidor e o switch surgiu o MVR.

O MVR pode ser configurado na seguinte tela: VLAN > MVR.

As seguintes opções são exibidas na tela:

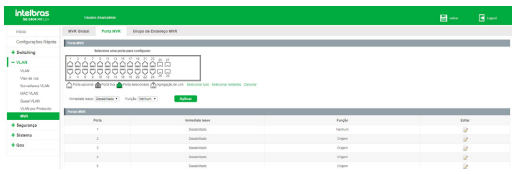

Porta MVR

O Menu Porta MVR pode ser configurado na seguinte tela: VLAN > MVR > Porta MVR. Nesta página você pode configurar o modo das portas MVR.

As seguintes opções são exibidas na tela:

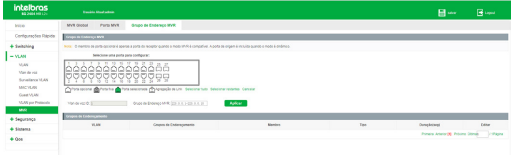

Grupo de endereço MVR

O Menu Grupo de endereço MVR pode ser configurado na seguinte tela: VLAN > MVR > Grupo de Endereço MVR.

Nesta página você pode configurar endereços estáticos.

As seguintes opções são exibidas na tela:

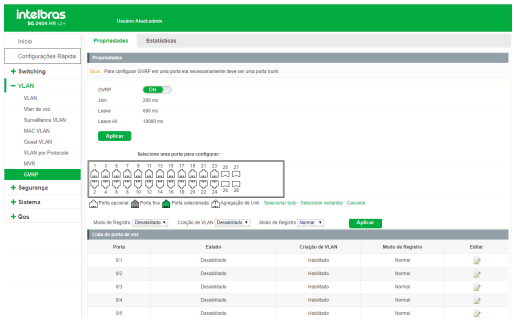

GVRP

O GVRP (GARP VLAN Registration Protocol) é uma aplicação GARP (Registo atributo genérico Protocol) que permite o registo, e cancelamento do registro de valores de atributos a uma VLAN, e criação de VLAN dinâmica.

Sem o GVRP em funcionamento, configurando a mesma VLAN em uma rede, seria necessário a configuração manual em cada dispositivo.

O GVRP pode ser configurado na seguinte tela: VLAN > GVRP.

As seguintes opções são exibidas na tela:

SEGURANÇA

O menu Segurança é utilizado para fornecer e configurar diversas medidas de proteção para a segurança da rede. Este menu possui 8 submenus: Prevenção de ataque, Ferramentas, Proteção DDoS, Loopback, STP, Controle de acesso, IGMP e MLD.

Prevenção de ataque

O submenu Prevenção de ataque possui funcionalidades que visam prevenir ataques contra a rede, fornecendo maior segurança e confiabilidade aos dados trafegados. Este submenu possui outros 4 submenus: Inspeção ARP, Segurança de porta, DHCP snooping e Proteção de CPU.

O protocolo ARP (Address Resolution Protocol) é utilizado para analisar e mapear os endereços IP com seus respectivos endereços MAC, possibilitando assim a entrega dos pacotes aos seus destinos corretamente. Desta forma, o endereço IP de destino contido em um pacote precisa ser traduzido para o endereço MAC correspondente, formando assim a Tabela ARP. Quando um computador se comunica com outro, o protocolo ARP funciona conforme a explicação a seguir:

- Suponha que há dois computadores pertencentes a mesma rede: computador A e o computador B. Para que o computador A possa enviar pacotes para o computador B, o computador A verifica se em sua tabela ARP há o relacionamento entre o endereço IP e o endereço MAC do computador B, caso possua, o pacote será transmitido diretamente ao computador B, caso não possua, o computador A transmitirá solicitações ARP em broadcast para a rede

- Quando um pacote de solicitação ARP é transmitido em broadcast, todos os computadores pertencentes a mesma rede, visualizarão este pacote, no entanto apenas o computador B responderá ao pedido, pois o endereço IP contido na solicitação ARP corresponderá com seu próprio endereço IP. Então o computador B enviará ao computador A um pacote de resposta contendo seu endereço MAC.

- Ao receber o pacote de resposta ARP, o computador A adiciona o endereço IP e o endereço MAC do computador B em sua tabela ARP, para que os próximos pacotes com destino ao computador B sejam encaminhados diretamente ao destino correto.

De acordo com essa explicação, o protocolo ARP auxilia na comunicação entre os computadores em uma mesma rede ou ainda no acesso a redes externas através do uso do gateway. Assim, ataques de falsificação ARP, tais como Imitating gateway, Cheating gateway, Cheating terminal Hosts e ARP flooding attack, ocorrem com frequência em redes de grandes dimensões.

Observe a seguir a explicação de alguns destes ataques:

-

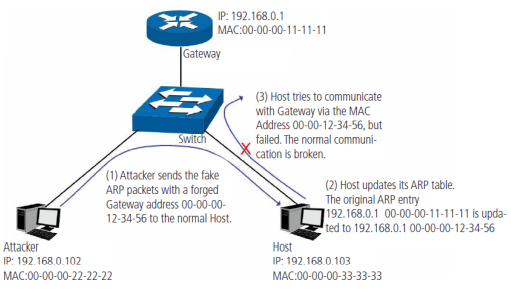

Imitating gateway

O atacante envia um endereço MAC falso de um gateway para um determinado computador na rede, em seguida este computador atualizará automaticamente a sua tabela ARP, fazendo com que o computador não acesse a rede de forma normal. O Imitating gateway está sendo ilustrado na figura a seguir:

A figura anterior mostra o atacante enviando pacotes ARP falsificados com o endereço MAC do gateway forjado para um determinado computador na rede, em seguida, este computador atualizará sua tabela ARP automaticamente. Quando o computador tentar se comunicar com outro computador localizado em uma rede externa, ele irá enviar pacotes com o endereço MAC de destino errado, resultando na perda da comunicação.

-

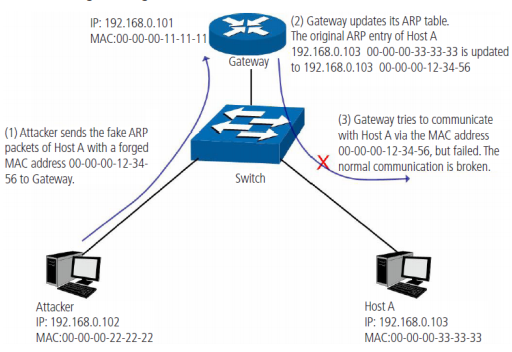

Cheating gateway

O atacante envia um endereço MAC falso de um computador para o gateway da rede, em seguida, este gateway atualizará sua tabela ARP, fazendo com que o gateway não consiga responder as solicitações deste computador. O Cheating gateway é ilustrado na figura a seguir:

A figura anterior mostra o atacante enviando pacotes ARP falsificados para o gateway da rede, em seguida, este gateway atualizará sua tabela ARP automaticamente. Quando o gateway tentar responder a alguma solicitação do computador correto, o gateway irá enviar pacotes com o endereço MAC de destino errado, resultando na perda da comunicação.

-

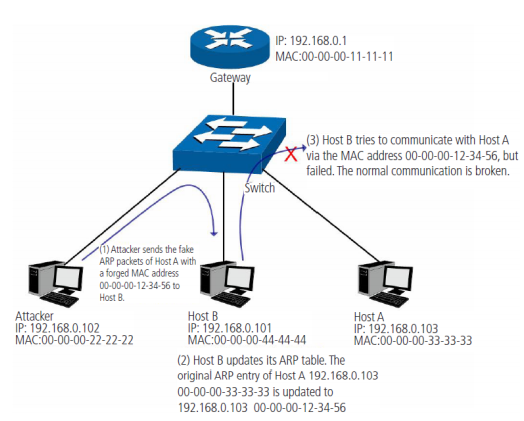

Cheating terminal host

O atacante envia um endereço MAC falso de um computador para outro computador da rede, fazendo com que estes computadores que estão na mesma rede não se comuniquem. O Cheating terminal hosts é ilustrado na figura a seguir:

A figura anterior mostra o atacante enviando pacotes ARP falsificados do computador A para o computador B, fazendo com que a tabela ARP do computador B seja atualizada automaticamente. Quando o computador B tentar se comunicar com o computador A, o computador B enviará pacotes com o endereço MAC de destino errado, resultando na falha da comunicação

-

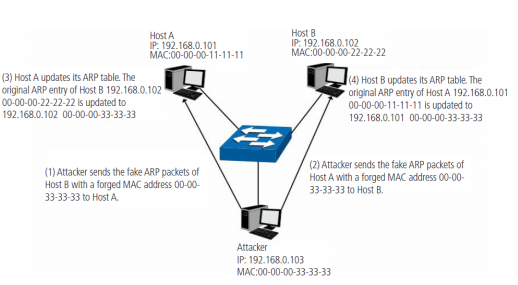

Man-In-The-Middle attack

O atacante envia continuamente pacotes ARP falsificados para os computadores da rede. Quando estes computadores tentam se comunicar, eles enviarão pacotes para o atacante de acordo com a sua tabela ARP falsificada. Assim o atacante pode obter e processar os pacotes antes de encaminhá-los a seus destinos corretos. O Man-In-The-Middle attack é ilustrado na figura a seguir:

Suponha que existam 3 computadores conectados na rede através de um switch.

- Primeiramente, o atacante envia pacotes de respostas ARP falsificados;

- Ao receber os pacotes de respostas ARP, os computadores A e B atualizam suas tabelas ARP;

- Quando o computador A tentar se comunicar com o computador B, ele enviará os pacotes com o endereço MAC de destino falso, ou seja, o endereço MAC de destino do pacote está endereçado para o atacante;

- Após receber e processar os pacotes dos computadores A e B, o atacante encaminha os pacotes para o endereço MAC correto, fazendo com que os computadores A e B não percebam que suas mensagens estão sendo interceptadas;

- O atacante continua enviando pacotes ARP falsificados, mantendo a tabela ARP dos computadores A e B erradas.

Na visão dos computadores A e B, os pacotes estão sendo enviados diretamente de um para o outro. Mas na verdade, há um outro computador roubando informações durante o processo de comunicação. Esse tipo de ataque ARP é chamado de Man-In-The-Middle.

-

ARP flooding attack

O atacante transmite uma quantidade muito grande de pacotes ARP falsificados em um segmento da rede, ocupando muita largura de banda, resultando em uma queda no desempenho da rede. O gateway aprende os endereços IPs/MAC falsificados e atualiza sua tabela ARP, como resultado, a tabela ARP do gateway é totalmente ocupada pelas entradas falsas, tornando-se incapaz de aprender os novos endereços dos computadores verdadeiros, fazendo com que estes não tenham acesso a rede externa.

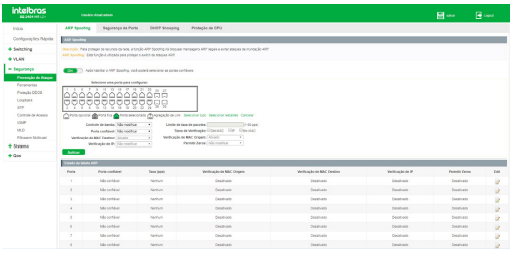

Inspeção ARP

A função Inspeção ARP provê meios para detecção de pacotes ARP ilegais, podendo assim evitar ataques ARP na rede, conforme os exemplos mostrados acima. Para configurar a função Inspeção ARP é necessário primeiramente acessar o menu Segurança > Prevenção de ataque > Inspeção ARP e clicar sobre o ícone (OFF), alterando o status da funcionalidade para (ON) e habilitando o menu de configurações conforme imagem a seguir:

Após habilitar a função Inspeção ARP e carregar a imagem acima, selecione as portas a partir do painel de portas ou através do ícone (EDITAR) e configure-as de acordo com as seguintes opções:

- Controle de banda: configura a taxa limite de pacotes ARP.

- Confiança: configura a porta como sendo de confiança.

- Verificação de MAC destino: configura a verificação do MAC de destino do pacote. Se não for válido o pacote será descartado.

- Verificação de IP: configura a verificação do IP do pacote. A requisição será descartada se o IP for broadcast, multicast ou zerado e se o IP for inválido.

- Limite de taxa de pacotes: configure o limite de pacotes ARP.

- Tipos de Verificação: seleciona o tipo de verificação.

- Verificação de MAC origem: configura a verificação do MAC de origem do pacote. Se não for válido o pacote será descartado.

- Permitir zeros: faz com que requisições com IP zerado sejam aceitos ou não.

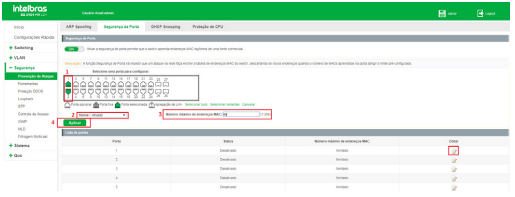

Segurança de porta

Ataques como o ARP flooding attack, por exemplo, podem encher por completo a tabela de endereços MAC do switch com endereços falsos. Este ataque poderia tornar o switch incapaz de aprender MACs de computadores verdadeiros, impedindo que estes computadores tenham acesso à rede. A função Segurança de porta impede que um ataque deste tipo encha por completo a tabela de endereços MAC do switch, limitando a quantidade de MACs aprendidos por porta.

Configurando Segurança de porta

Para configurar a função Segurança de porta no switch, escolha o menu Segurança > Prevenção de ataque > Segurança de porta e siga as instruções a seguir:

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas;

- Selecione o status administrativo:

- Configure o número máximo de endereços MAC a serem aprendidos na porta (1 a 256);

- Clique em Salvar.

DHCP

Atualmente as redes estão ficando cada vez maiores e mais complexas. As configurações de endereços IP e parâmetros de redes utilizados devem ser analisados e atualizados com frequência para permitir o perfeito funcionamento dos computadores e recursos da rede. O protocolo DHCP (Dynamic Host Configuration Protocol) foi desenvolvido baseado no protocolo BOOTP e é utilizado para otimizar a situação mencionada acima.

No entanto, durante o processo de funcionamento do DHCP, não existe nenhum mecanismo de autenticação entre o cliente e o servidor e caso houver vários servidores DHCP na rede, poderão existir conflitos de endereços IP, gateways, etc., prejudicando a performance da rede, além de poder ocorrer falha na segurança, caso houver um usuário mal-intencionado.

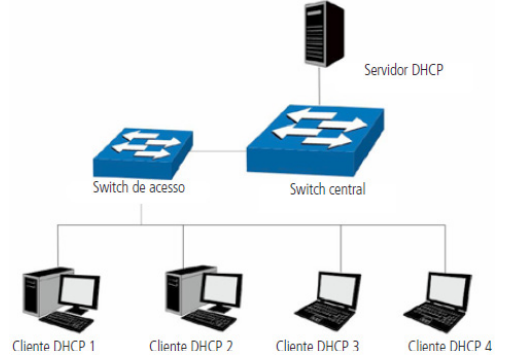

Princípio de funcionamento do servidor DHCP

O DHCP funciona baseado na comunicação cliente/servidor. O cliente requisita informações para sua configuração e o servidor atribui as informações de configuração, como por exemplo, o endereço IP. Um servidor DHCP pode atribuir endereços IPs para vários clientes, como é ilustrado na figura a seguir:

O servidor DHCP fornece três métodos de atribuição de endereços IPs, são eles:

- Manual: permite ao administrador vincular o endereço IP estático para um cliente específico (ex. servidor WWW).

- Automático: o servidor DHCP atribui os endereços IPs para os clientes sem tempo de expiração.

- Dinâmico: o servidor DHCP atribui o endereço IP com um determinado tempo de expiração. Quando o tempo para o endereço IP expirar, o cliente terá que solicitar um novo endereço IP para o servidor DHCP.

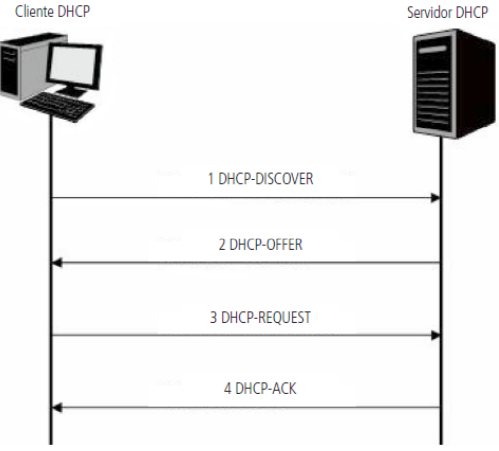

A maioria dos clientes obtêm endereços IP dinamicamente, como ilustrado na figura a seguir:

- DHCP-DISCOVER: o cliente transmite em broadcast o pacote DHCP-DISCOVER para descobrir o servidor DHCP.

- DHCP-OFFER: ao receber pacotes DHCP-DISCOVER, o servidor DHCP, escolhe um endereço IP com base em uma faixa com prioridades e responde ao cliente com o pacote DHCP-OFFER contendo o endereço IP e algumas outras informações.

- DHCP-REQUEST: em uma situação em que há vários servidores DHCP enviando pacotes DHCP-OFFER, o cliente só responderá ao primeiro pacote recebido e transmitirá o pacote DHCP-REQUEST, que inclui o endereço IP recebido do pacote DHCP-OFFER.

- DHCP-ACK: uma vez que um pacote DHCP REQUEST é transmitido, todos os servidores DHCP na LAN podem recebê-lo. No entanto, apenas o servidor requisitado processará o pedido. Se o servidor DHCP confirmar a atribuição desse endereço IP para o cliente, ele enviará um pacote DHCP-ACK de volta para o cliente. Caso contrário, o servidor irá enviar pacotes DHCP-NAK, recusando atribuir esse endereço IP para o cliente.

Option 82

Os pacotes DHCP, são classificados de oito maneiras, com base no formato dos pacotes BOOTP. A diferença entre o DHCP e BOOTP é o campo Option. O campo Option do DHCP, é utilizado para expandir a função do DHCP, por exemplo, o DHCP pode transmitir informações de controle e parâmetros da configuração da rede através do campo Option.

Para maiores detalhes do campo Option do DHCP, consulte a RFC 2132.

A opção 82 do campo Option registra a localização dos clientes DHCP. Ao receber um pacote DHCP-REQUEST, o switch adiciona a opção 82 no campo Option no pacote DHCP e transmite o pacote para o servidor DHCP.

O administrador da rede pode ter o conhecimento da localização do cliente DHCP através do campo Option 82, obtendo maior controle e segurança no gerenciamento dos clientes DHCP. O servidor DHCP que suporta o campo Option 82, pode definir uma política de distribuições dos endereços IPs e outros parâmetros desejados, proporcionando uma distribuição mais flexível dos endereços.

O campo Option 82 pode conter no máximo 255 sub-opções. Uma vez que o campo Option 82 é definido, pelo menos uma das sub-opções deve ser configurada. O switch suporta duas sub-opções: Circuit-ID e Remote ID. Como não existe um padrão universal para o campo Option 82, diferentes implementações de diferentes fabricantes podem existir. Para esse switch, as sub-opções são definidas a seguir.

Circuit-ID é definido para ser o número da porta do switch que recebe os pacotes de solicitação DHCP juntamente com o VLAN ID.

Remote ID é definido para ser o endereço MAC dos clientes DHCP que foram obtidos através dos pacotes DHCP Request.

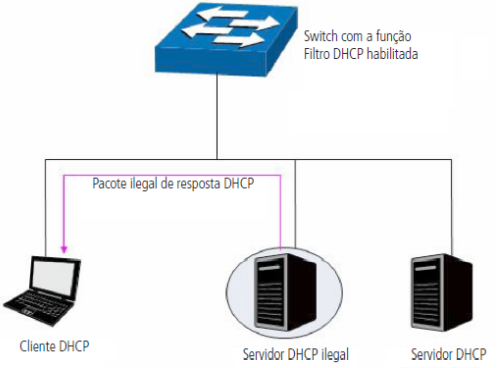

DHCP cheating attack

Durante o processo de funcionamento do DHCP, geralmente não há nenhum mecanismo de autenticação entre o cliente e servidor. Se houver vários servidores DHCP na rede, poderá haver certa confusão e insegurança na rede. Um dos casos mais comuns que podem ocorrer está listado a seguir:

- O servidor DHCP ilegal é configurado manualmente por um usuário comum por engano.

- Usuários mal-intencionados podem esgotar os endereços IPs do servidor DHCP e fingirem ser um servidor DHCP para atribuir os endereços IPs e demais informações de rede para os clientes. Por exemplo: um usuário mal-intencionado utilizou o servidor DHCP para atribuir uma modificação no servidor DNS, de modo que os usuários que irão acessar sites de comércio eletrônico digitarão suas senhas achando que é o site real. A figura a seguir ilustra a DHCP cheating attack.

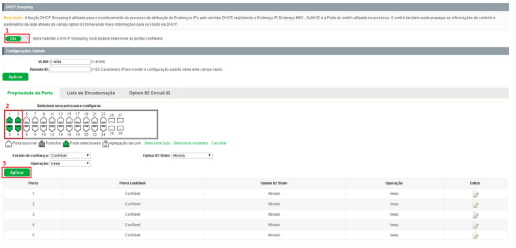

DHCP Snooping

A função DHCP snooping permite que apenas as portas configuradas como confiáveis possam receber pacotes de servidores DHCP, garantindo assim que os clientes DHCP recebam pacotes somente de servidores DHCP confiáveis, ou seja, serão descartados pelo switch todos os pacotes DHCP de servidores DHCP recebidos em portas que não estejam configuradas como portas confiáveis. Para configurar a função DHCP snooping, escolha o menu Segurança > Prevenção de ataque > DHCP snooping e siga as instruções a seguir:

- Clique sobre o ícone (OFF) , alterando o status da funcionalidade para (ON) e habilitando o menu de configurações;

- Selecione as portas confiáveis através do painel de portas; somente portas confiáveis poderão receber pacotes de servidores DHCP;

- Clique em Aplicar

Configurações globais do DHCP Snooping

- VLAN: digite a VLAN que deseja aplicar as configurações.

- Remote ID: digite a sub-opção Remote ID para personalização do campo Option 82. Para manter a configuração padrão deixe este campo vazio.

- Estado de confiança: selecione o estado de confiança:

- Option 82 State: selecione Ativado/Desativado para habilitar ou desabilitar a função Option 82.

- Operação: selecione a operação para o campo Option 82 dos pacotes DHCP-REQUEST enviados dos clientes.

Lista de IPs atribuídos

Exibe as informações sobre a entrega dos IPs pelo servidor DHCP.

Option 82 Circuit-ID

- Selecione as portas que deseja configurar;

- VLAN: indique a VLAN;

- Circuit-ID: digite a informação desejada que o switch encaminhará no campo Option 82;

- Clique em Aplicar.

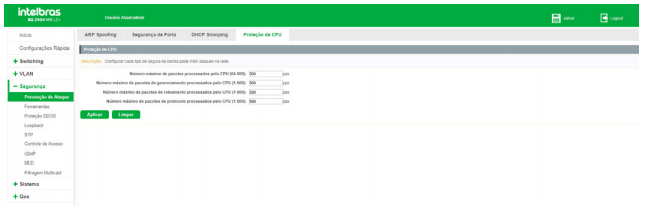

Proteção de CPU

A função Proteção de CPU permite ao administrador do sistema limitar a taxa de pacotes transmitidos por determinados itens da CPU do switch.

Para configurar a Proteção de CPU, escolha o menu Segurança > Prevenção de ataque > Proteção de CPU e siga as instruções a seguir.

- Número máximo de pacotes processados pelo CPU (64-500);

- Número máximo de pacotes de gerenciamento processados pelo CPU (1-500);

- Número máximo de pacotes de roteamento processados pelo CPU (1-500);

- Número máximo de pacotes de protocolo processados pelo CPU (1-500);

- Clique em Aplicar.

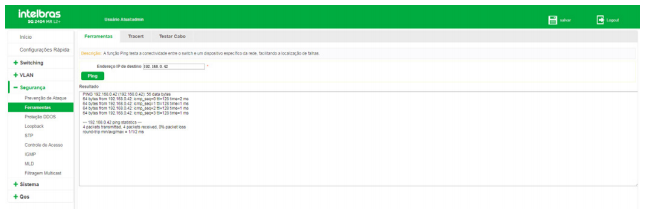

Ferramentas

O submenu Ferramentas possui ferramentas para diagnóstico de possíveis problemas na rede. Este submenu possui outros três submenus. São eles: Ferramentas, Tracert e Testar cabo.

Ferramentas

A guia Ferramentas realiza a função Ping. Ela testa a conectividade entre o switch e um dispositivo específico da rede, facilitando assim a localização de falhas e as intervenções em caso de problemas. Para executar um ping para um host na rede, escolha o menu Segurança > Ferramentas > Ferramentas e siga as instruções a seguir:

- Digite o endereço IP do host de destino;

- Clique em Ping;

- Aguarde a execução e observe o resultado.

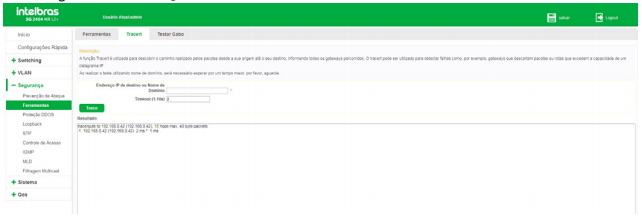

Tracert

A função Tracert é usada para descobrir o caminho feito pelos pacotes desde sua origem até o seu destino, informando todos os gateways percorridos. Ele é usado para testes, medidas e gerenciamento da rede. O Tracert pode ser utilizado para detectar falhas como, por exemplo, gateways que descartam pacotes ou rotas que excedem a capacidade de um datagrama IP.

Para executar um Tracert para determinado host, escolha o menu Segurança > Ferramentas > Tracert e siga as instruções a seguir:

- Digite o endereço IP ou nome do host de destino;

- Digite o timeout em segundos;

- Clique em Ping;

- Aguarde a execução e observe o resultado.

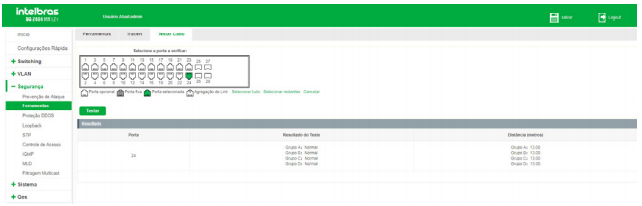

Testar cabo

A função Testar cabo é utilizada para testar o status da conexão do cabo conectado ao switch, o que facilita para localizar e diagnosticar os problemas da rede.

Para utilizar esta função, escolha o menu Segurança > Ferramentas > Testar cabo e siga as instruções a seguir:

- Selecione a porta que deseja testar;

- Clique em Testar;

- Aguarde a execução e observe o resultado

Obs: O comprimento exibido é o comprimento dos pares internos do cabo, não do cabo físico em si. Sendo assim, o resultado é apenas para sua referência.

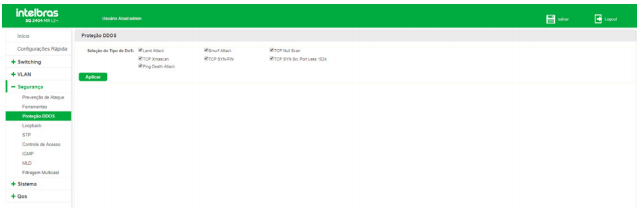

Proteção DDoS

Ataques DDoS (Distributed Denial of Service) ocasionam lentidão na rede, chegando muitas vezes a parar com o funcionamento do switch, devido a inúmeras requisições maliciosas enviadas pelo atacante. Com esta função habilitada, o switch analisa campos específicos dos pacotes recebidos, podendo permitir ou negar os serviços solicitados, evitando ataques de negação de serviço (DDoS).

O switch pode detectar alguns tipos de ataques DDoS, conforme mostrado na tabela a seguir:

| Tipo de ataque DDoS | Descrição |

|---|---|

| Land Attack | O atacante envia um pacote TCP falso com a flag SYN habilitada para um host de destino. Uma vez que este pacote possua os campos endereço IP de origem e destino configurado de acordo com o endereço IP do host atacado, este host ficará preso em um loop infinito, afetando drasticamente o desempenho da rede. |

| TCP SYN-FIN | O atacante envia um pacote TCP com as flags SYN e FIN habilitadas. A flag SYN é utilizada para iniciar uma nova conexão, enquanto a flag FIN é utilizada para solicitar uma desconexão. Portanto o pacote deste tipo é ilegal. O switch pode se defender desse tipo de pacote |

| TCP Xmascan | O atacante envia o pacote TCP com as seguintes flags habilitadas: FIN, URG e PSH. |

| TCP Null Scan | O atacante envia o pacote TCP com todas as flags de controle como 0. Durante a conexão e a transmissão de dados, os pacotes com todos os controles definidos como 0 serão considerados pacotes ilegais. |

| TCP SYN Src Port Less 1024 | O atacante envia um pacote TCP com a flag SYN habilitada para uma porta de origem menor que 1024. |

| Ping Death Attack | O atacante faz uma inundação na rede com pings em broadcast, impedindo que o switch responda as verdadeiras comunicações. |

| Smurf Attack | O atacante envia uma série de solicitações de pacote ICMP (PING) com um endereço IP de origem falsificado em broadcast. A maioria dos dispositivos em uma rede, por padrão, responderá a essas solicitações enviando uma resposta para o IP de origem. Com isso, o computador da vítima poderá ser inundado com o tráfego, impedindo a utilização da rede. |

Para utilizar a função de Proteção DDoS, escolha o menu Segurança > Proteção DDoS e siga as instruções a seguir:

- Selecione os tipos de ataque que deseja prevenir;

- Clique em Aplicar.

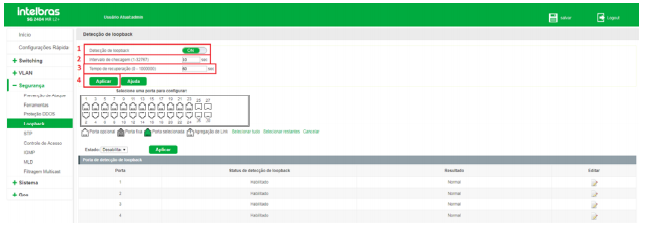

Loopback

Com o recurso Detecção de loopback habilitado, o switch pode detectar a ocorrência de looping em suas portas utilizando pacotes de detecção de autorretorno. Quando um loop é detectado, o switch poderá exibir um alerta ou bloquear a porta correspondente, conforme a configuração desejada na porta.

Para utilizar a função de Detecção de loopback, escolha o menu Segurança > Loopback e siga as instruções a seguir:

- Clique no ícone para ativar a função, caso esteja desabilitada, ou no ícone caso queira desativar;

- Digite o intervalo de tempo em que o switch tentará detectar loop em suas portas;

- Digite o tempo para a tentativa de recuperação automática da porta quando um loop for detectado. O valor configurado é o intervalo de tempo, em segundos, que a porta faz a verificação da presença ou ausência de looping. Se for configurado o valor como 0 (zero) a porta é desativada na presença de loopback e não retorna ao funcionamento normal após a retirada do looping;

- Clique em Aplicar.

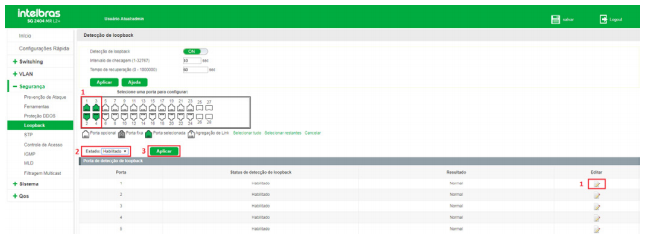

Configurando portas com detecção de loopack

Para configurar a detecção de looping nas portas, escolha o menu Segurança > Loopback e siga as instruções a seguir:

- Clique no ícone da porta que deseja configurar ou selecione através do painel de portas;

- Selecione o estado da detecção de looping (Habilitado/Desabilitado);

- Clique em Aplicar

A tabela exibida na página de detecção de loopback as seguintes informações:

- Porta: exibe o número da porta do switch configurada.

- Status de detecção de loopback: exibe o estado da configuração de detecção de loopback para a porta (Habilitado/Desabilitado).

- Resultado: indica se foi detectado looping na porta ou não. Caso seja detectado looping, a porta será automaticamente desativada e será exibida a informação Loop-desligado no resultado da porta.

STP

STP (Spanning Tree Protocol), pertence à norma IEEE 802.1d e assegura que haja somente um caminho lógico entre todos os destinos na camada de enlace em uma rede local, fazendo o bloqueio intencional dos caminhos redundantes que poderiam causar um loop. Uma porta é considerada bloqueada quando o tráfego da rede é impedido de entrar ou deixar aquela porta. Isto não inclui os quadros BPDU (Bridge Protocol Data Unit) que são utilizados pelo STP para impedir loops.

O BPDU é o quadro de mensagem trocada entre os switches que utilizam a função STP. Cada BPDU contém um campo chamado BID (Bridge ID) que identifica o switch que enviou o BPDU. O BID contém um valor de prioridade, o endereço MAC do switch de envio, e uma ID de Sistema Estendido opcional. Determina-se o valor o BID mais baixo através da combinação destes três campos.

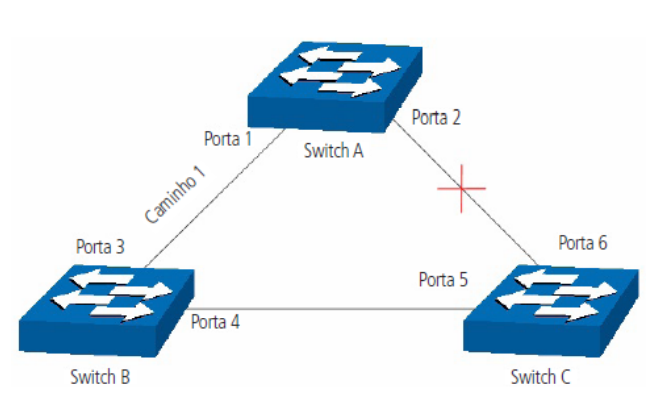

Elementos STPO diagrama a seguir exibe o esboço de uma rede Spanning Tree. Os switches A, B e C estão conectados. Após a geração do STP, o switch A é escolhido como a Bridge Root, o caminho da porta 2 para porta 6 ficará bloqueado.

Quando a regeneração do STP é causada por um mau funcionamento da rede ou até mesmo por uma alteração na topologia da rede, a estrutura do STP começará a realizar as alterações necessárias. No entanto, como os BPDUs da nova configuração não podem ser enviados pela rede de uma só vez, um loop somente ocorreria se o estado da porta estivesse diretamente no estado de encaminhamento. Portanto, o STP adota um mecanismo de estados de portas STP, isto é, a nova porta root e a porta designada começam a transmitir dados (estado de encaminhamento) após duas vezes o tempo do forward delay, o que garante que os novos BPDUs já tenham sido enviados para toda a rede

Princípio de comparação de quadros BPDU

Supondo dois BPDUs: BPDUx e BPDUy.

Se o ID da Bridge root do x é menor que a do y, x terá prioridade ao y.

Se o ID da Bridge root do x é igual a do y, mas o custo do caminho da bridge de x é menor do que a de y, x terá prioridade ao y.

Se o ID da Bridge root e o custo do caminho de x é igual ao de y, mas o ID da Bridge de x é menor que a de y, x terá prioridade ao y.

Se o ID da Bridge root, custo do caminho e ID da Bridge de x for igual ao de y, mas o ID da porta de x for menor do que a de y, x terá prioridade.

Convergência STP

Iniciando

Ao iniciar, cada switch se considera a Bridge root e gera uma configuração BPDU para cada porta, com custo do caminho root sendo 0 e o ID da bridge designada e porta designada sendo do próprio switch.

Comparando BPDUs

Cada switch envia BPDUs com suas configurações e recebe BPDUs de outros switches através de suas portas. A tabela a seguir exibe a comparação de operações.

| Passo | Operação |

|---|---|

| 1 | Se a prioridade da BPDU recebida na porta é menor que a BPDU da própria porta, o switch descarta a BPDU e não altera o BPDU da porta. |

| 2 | Se a prioridade da BPDU recebida é maior que a BPDU da porta, o switch substitui o BPDU da porta com a BPDU recebida e compara com as BPDUs das outras portas, afim de obter a BPDU com maior prioridade. |

Selecionando a bridge root

A Bridge Root é selecionada pela comparação das BPDUs recebidas. O switch com o Root ID menor é escolhido como Bridge Root.

Selecionando a porta root e a porta designada

A operação é realizada da seguinte maneira:

| Passo | Operação |

|---|---|

| 1 | Para cada switch da rede (exceto o escolhido como Bridge root), a porta que receber o BPDU com maior prioridade é escolhido como Porta root do switch. |

| 2 |

Utilizando a Porta root BPDU e o Custo do caminho Root, o switch gera uma Porta

designada BPDU para cada uma de suas portas.

|

| 3 |

O switch compara o BPDU resultante com o BPDU da porta desejada.

|

Obs: o STP em uma rede com topologia estável, somente a Porta root e Porta designada encaminham dados, as outras portas permanecem no estado de bloqueio. As portas bloqueadas somente podem receber BPDUs.

O RSTP (IEEE 802.1w) é uma evolução do 802.1d padrão. A terminologia de STP do 802.1w permanece essencialmente igual à terminologia de STP do IEEE 802.1d. A maioria dos parâmetros permaneceu inalterada, assim os usuários familiarizados com o STP podem configurar rapidamente o novo protocolo.

O RSTP adianta o novo cálculo do Spanning Tree quando a topologia de rede de Camada 2 é alterada. O RSTP pode obter uma convergência muito mais rápida em uma rede corretamente configurada.

Condição para a porta root alterar o estado da porta para encaminhamento

Quando a porta root do switch deixa de encaminhar dados a porta designada começa a transmitir dados imediatamente.

Condição para a porta designada alterar o estado da porta para encaminhamento

a porta designada pode operar de duas formas: Porta edge (Porta de acesso) e Link P2P (conexão direta com outro switch).

Elementos RSTP

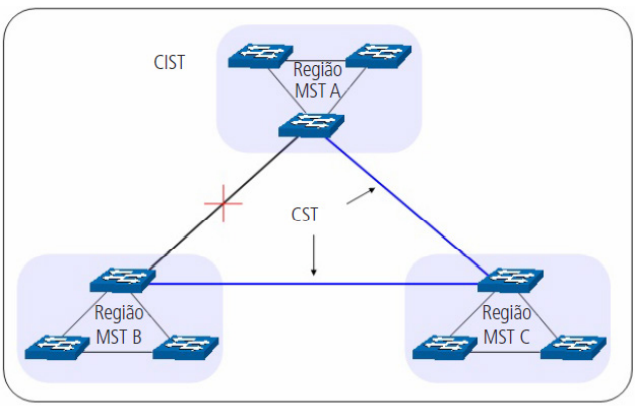

MSTP (Multiple Spanning Tree Protocol), referente à norma IEEE 802.1s, é compatível tanto com o STP quanto o RSTP, além de permitir a convergência do Spanning Tree, também permite que pacotes de diferentes VLANs sejam transmitidos ao longo de seus respectivos caminhos de modo a proporcionar ligações redundantes com um melhor mecanismo de balanceamento de carga.

Funções do MSTP

Elementos MSTP

A figura a seguir exibe o diagrama de uma rede com MSTP:

MSTP

O MSTP divide uma rede em várias regiões. O CST é gerado entre estas regiões do MST, cada região MST pode executar o Spanning Tree. Cada Spanning Tree é chamado de instância. Assim como o STP, o MSTP utiliza BPDUs para a execução do Spanning Tree. A única diferença é que o BPDU do MSTP transporta as informações de configuração MSTP dos switches

Estado das portas

No MSTP, as portas podem estar nos seguintes estados:

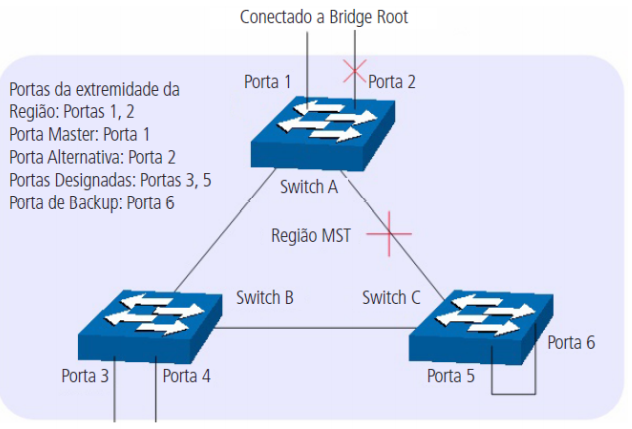

Funções das portas

Em um MSTP, existem as seguintes funções para as portas:

O diagrama a seguir exibe as diferentes funções das portas.

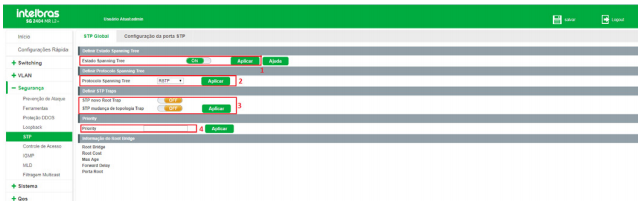

STP Global

Escolha o menu Segurança > STP > STP global e siga as instruções a seguir para efetuar a configuração global do Spanning Tree.

- Defina o estado do Spanning Tree através do botão (OFF) e clique em Salvar; Clique no ícone (OFF) para ativar a função, caso esteja desabilitada, ou no ícone (ON) caso queira desativar;

- Escolha o modo do Spanning Tree e clique em Aplicar;

- Defina quando serão geradas traps do Spanning Tree e clique em Aplicar;

- Defina um valor múltiplo de 4096 para especificar a prioridade do switch durante a troca de quadros BPDUs.

A seguir segue descrição das informações de Root Bridge exibidas na página:

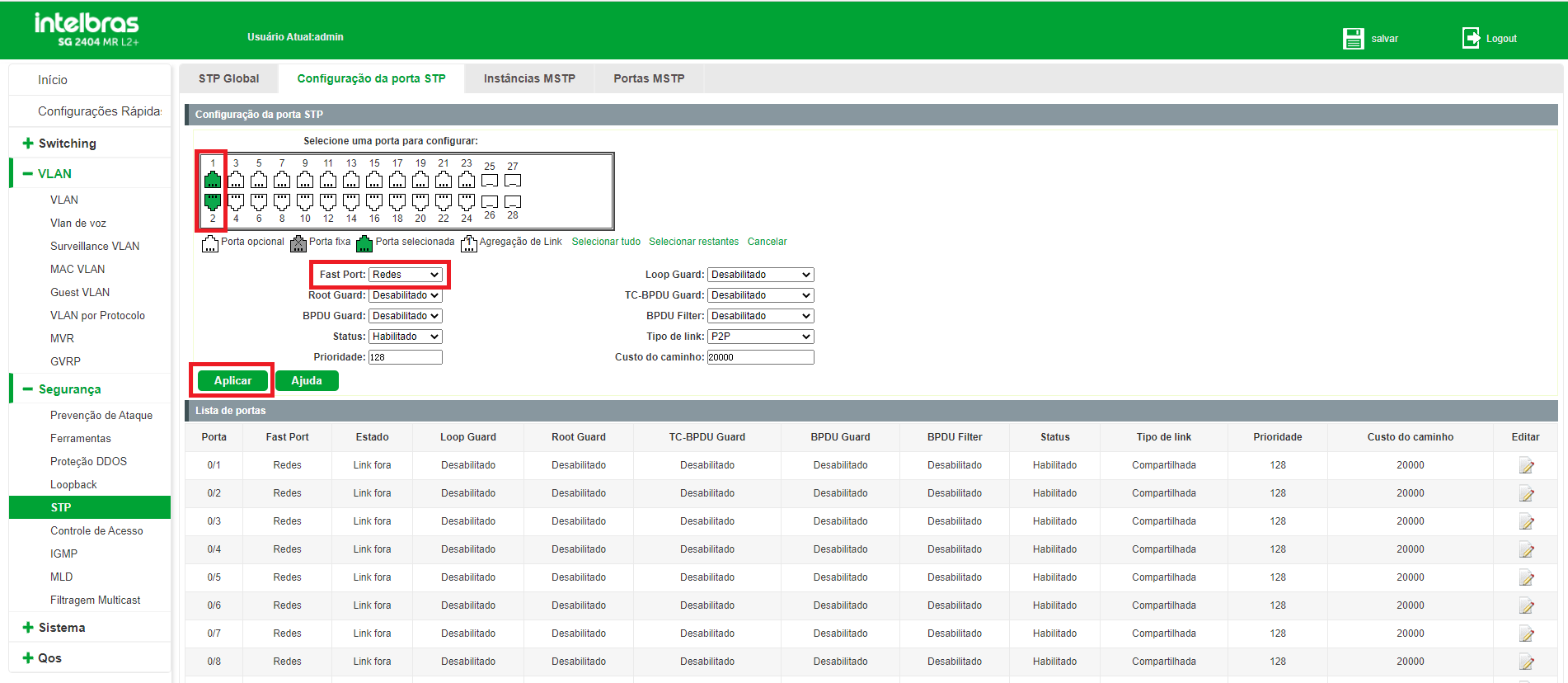

Configuração da porta STP

Escolha o menu Segurança > STP > Configuração da porta STP e siga as instruções a seguir para configurar as portas STP.

- Clique no ícone (EDITAR) da porta que deseja configurar ou selecione através do painel de portas;

- Selecione o tipo de porta;

- Clique em Aplicar.

A seguir apresentamos a descrição dos campos exibidos na tabela Lista de portas.

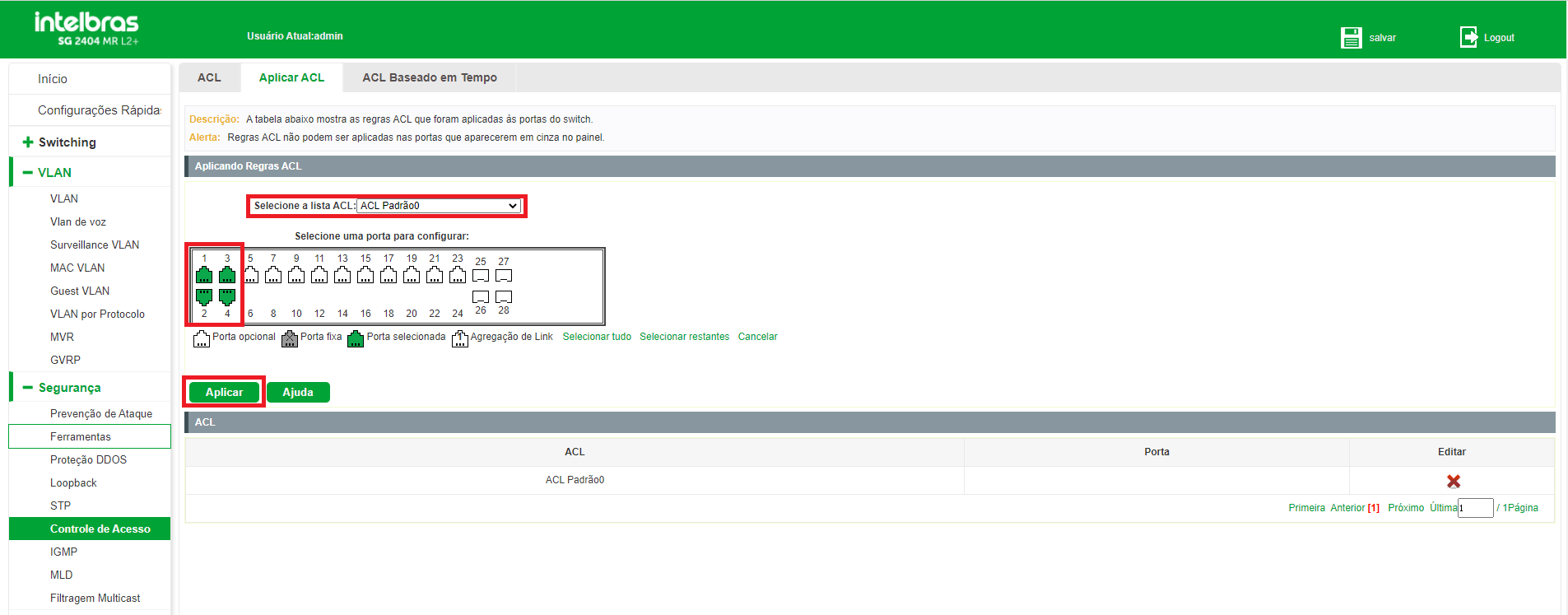

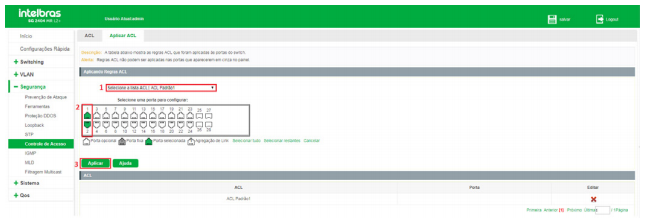

Controle de Acesso (ACL)

O Controle de acesso, ou ACL (Access Control List), é utilizado para a configuração de regras para o filtro e processamento dos pacotes, controlando o acesso ilegal a rede. Além disso, a função ACL pode controlar os fluxos dos dados, economizando recursos da rede de forma flexível, facilitando o controle da rede.

Neste switch, as ACLs classificam os pacotes com base em uma série de condições que podem ser encontradas em protocolos utilizados entre as camadas 2 a 4 do modelo de referência OSI.

O menu ACL permite configurar ACL Padrão IPv4, ACL Estendida IPv4, MAC ACL, ACL Padrão IPv6 e ACL Estendida IPv6.

As regras ACL estão enumeradas no switch de acordo com a tabela a seguir:

| Tipo de regra ACL | ID das listas | ID das regras |

|---|---|---|

| ACL Padrão IPv4 | 0 a 9 | 0 a 9 |

| ACL Estendida IPv4 | 10 a 19 | 0 a 9 |

| MAC ACL | 20 a 25 | 0 a 9 |

| ACL Padrão IPv6 | 26 a 35 | 0 a 9 |

| ACL Estendida IPv6 | 36 a 45 | 0 a 9 |

ACL

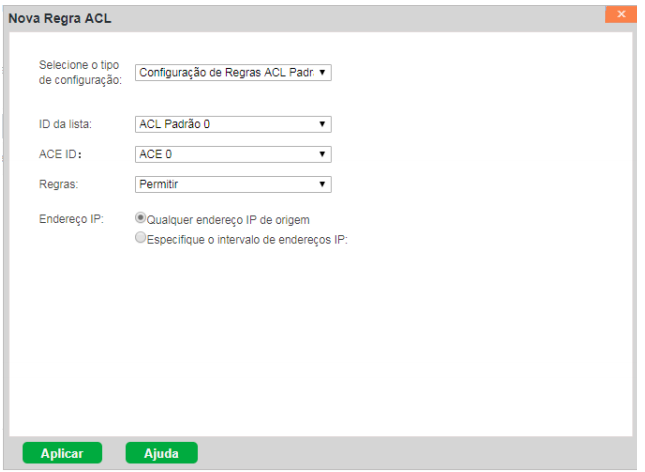

Para escolher uma das listas de ACL disponível, é necessário acessar o menu Segurança > Controle de acesso > ACL e clicar no botão Nova regra ACL.

Visualizando regras ACL

Conforme exibido na tabela anterior, as regras ACL estão divididas em listas.

Para escolher uma das listas de ACL disponível, é necessário acessar o menu Segurança > Controle de acesso > ACL e clicar no botão Nova regra ACL.

Obs: As regras para a configuração ACL são:

As ACLs padrão IPv4 ou IPv6 podem analisar e processar os pacotes com base nas seguintes informações: endereço IPv4 de origem e destino ou endereço IPv6 de origem e destino.

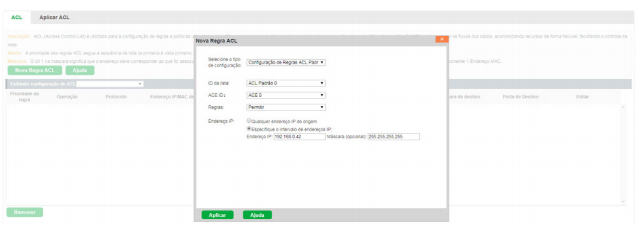

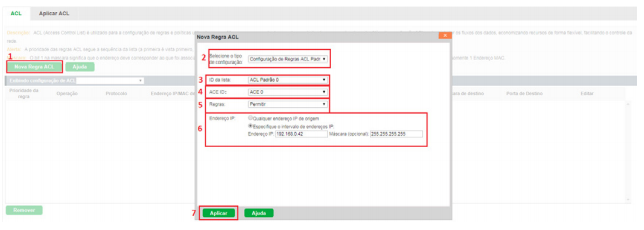

Escolha o menu Segurança > Controle de acesso > ACL e siga as instruções a seguir para configurar o ACL Padrão.

- Clique no botão Nova regra ACL;

- Selecione o tipo de configuração, Configuração de Regras ACL Padrão, para ACL Padrão IPv4 ou o tipo, Configuração de Regras ACL Padrão IPv6, para ACL Padrão IPv6;

- Selecione o ID da lista na qual a regra será configurada;

- Selecione o ID da regra;

- Selecione o tipo de regra:

- Escolha o endereço IP de acordo com as opções:

- Clique em Aplicar.

É possível adicionar até 10 listas de regras ACL Padrão, que variam de 0 a 9 para IPv4 e 26 a 35 para IPv6. Cada lista pode conter até 10 regras, cujos IDs variam de 0 a 9. As regras dentro das listas são processadas de acordo com o número da regra, ou seja, caso o switch receba um pacote numa porta onde há regras ACL, elas serão processadas na sequência de 0 a 9, de acordo com o número de regras que foram criadas. Por exemplo, caso a lista possua as regras ACL 0, 4 e 7, a ordem de processamento será 0 > 4 > 7.

Observações:

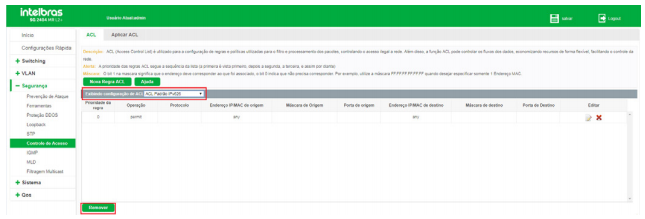

ACL estendida

As ACLs Estendidas podem analisar e processar os pacotes com base em várias informações, como por exemplo: endereço IPv4 e IPv6 de origem e destino, portas de origem e destino.

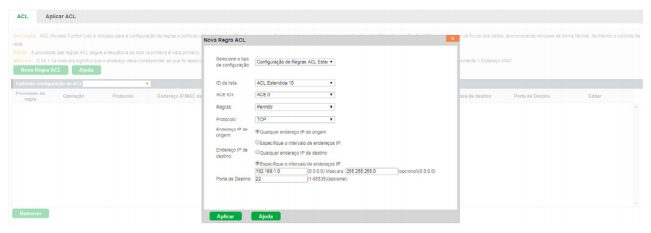

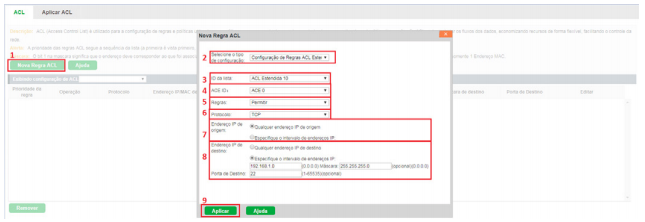

Escolha o menu Segurança > Controle de Acesso > ACL e siga as instruções a seguir para configurar a ACL Estendida.

- Clique no botão Nova regra ACL;

- Selecione o tipo de configuração Configuração de Regras ACL Estendida para ACL Estendida IPv4 ou o tipo Configuração de Regras ACL Estendida IPv6 para ACL Estendida IPv6;

- Selecione o ID da lista na qual a regra será configurada;

- Selecione o ID da regra;

- Selecione o tipo de regra;

- Escolha o protocolo (IP/UDP/TCP);

Caso escolha TCP ou UDP, será permitida a opção de especificar as portas de origem e destino.

- Escolha o endereço IP e a porta de origem, caso tenha selecionado protocolo TCP ou UDP;

- Escolha o endereço IP e a porta de destino, caso tenha selecionado protocolo TCP ou UDP;

- Clique em Aplicar.

É possível escolher qualquer endereço IP ou especificar um intervalo de endereços IP de origem.

É possível escolher qualquer endereço IP ou especificar um intervalo de endereços IP de destino

Cada regra é processada agregando os parâmetros que nela foram configurados. No caso da imagem acima, por exemplo, o switch irá permitir qualquer que endereço IP de origem com qualquer porta de origem tenha acesso aos IPs da rede 192.168.1.0/24 na porta TCP 22.

É possível adicionar até 10 listas de regras ACL Estendidas, que variam de 10 a 19 para IPv4 e 36 a 45 para IPv6. Cada lista pode conter até 10 regras, cujos IDs variam de 0 a 9. As regras dentro das listas são processadas de acordo com o número da regra, ou seja, caso o switch receba um pacote numa porta onde há regras ACL, elas serão processadas na sequência de 0 a 9, de acordo com o número de regras que foram criadas. Por exemplo, caso a lista possua as regras ACL 0, 4 e 7, a ordem de processamento será 0 > 4 > 7.

Observações:

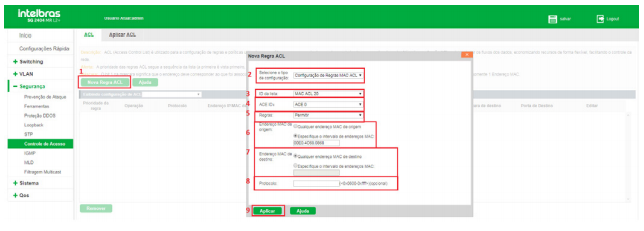

MAC ACL

MAC ACLs podem analisar e processar os pacotes com base nas seguintes informações: endereço MAC de origem e endereço MAC de destino.

Escolha o menu Segurança > Controle de Acesso > ACL e siga as instruções a seguir para configurar o MAC ACL.

- Clique no botão Nova regra ACL;

- Selecione o tipo de configuração Configuração de Regras MAC ACL;

- Selecione o ID da lista na qual a regra será configurada;

- Selecione o ID da regra;

- Selecione o tipo de regra;

- Escolha o endereço MAC de origem;

- Escolha o endereço MAC de destino;

- Digite o EtherType do pacote no campo Protocolo. Ele será utilizado pela regra (opcional). Esta configuração se refere ao campo Type do cabeçalho Ethernet e os valores permitidos são 0x0600 a 0xffff;

- Clique em Aplicar.

É possível escolher qualquer endereço MAC ou especificar um determinado endereço MAC de origem.

É possível escolher qualquer endereço MAC ou especificar um determinado endereço MAC de destino.

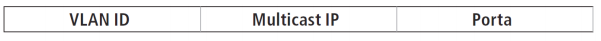

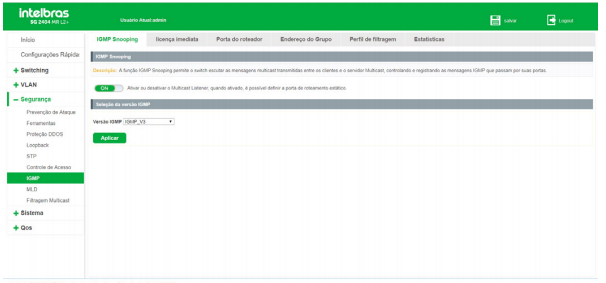

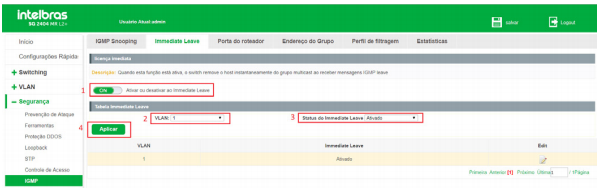

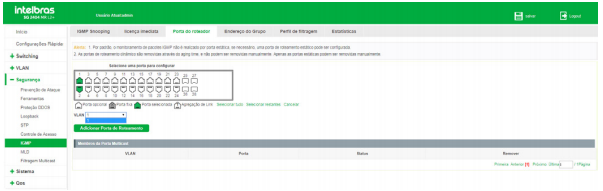

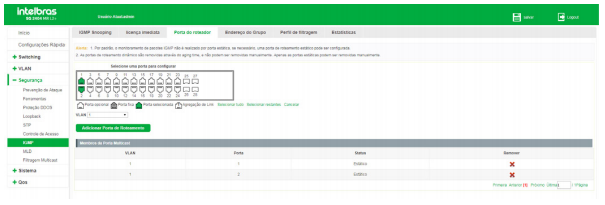

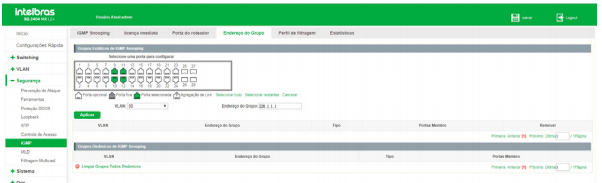

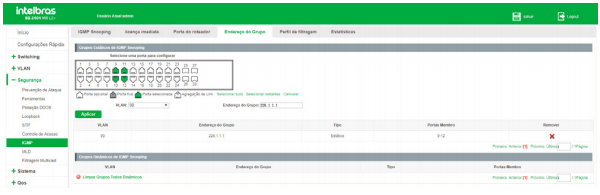

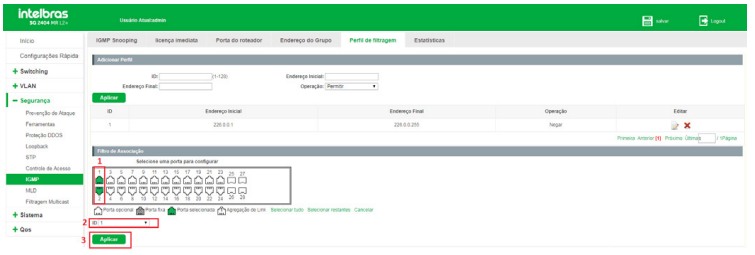

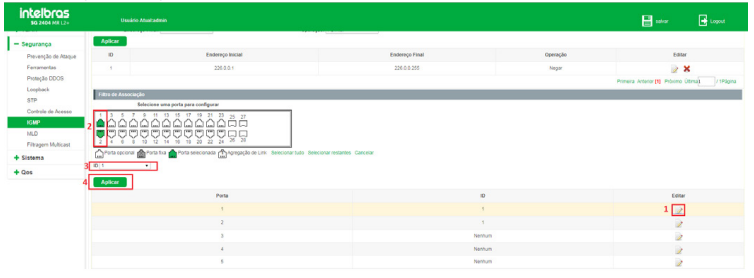

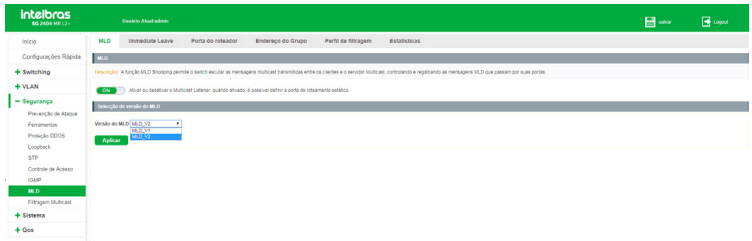

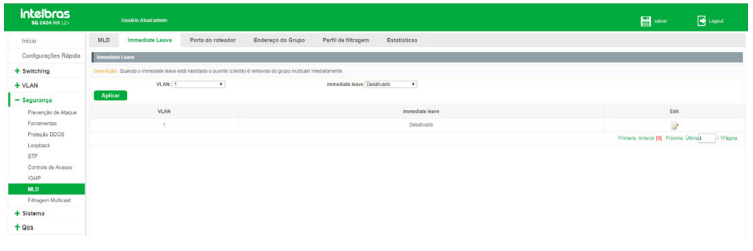

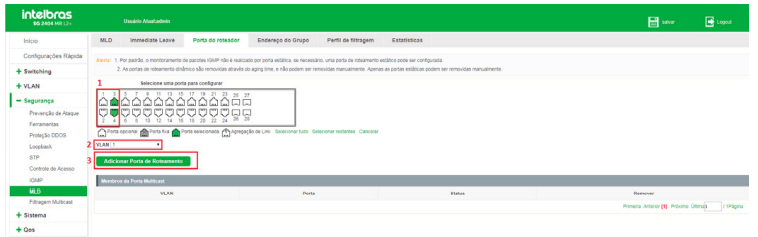

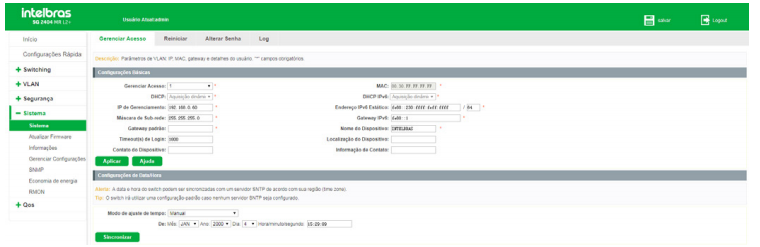

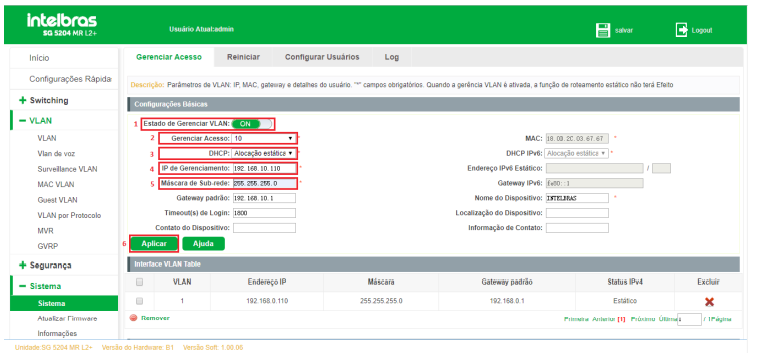

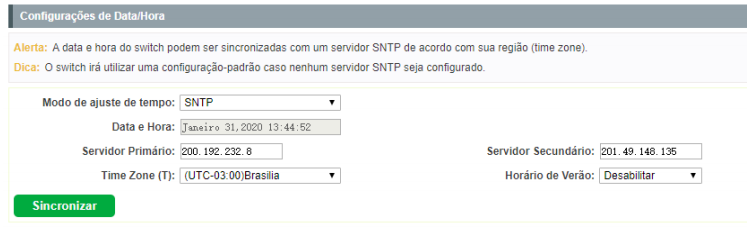

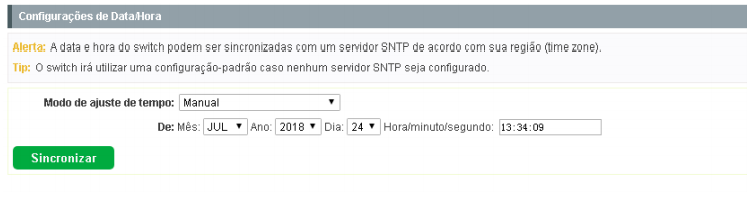

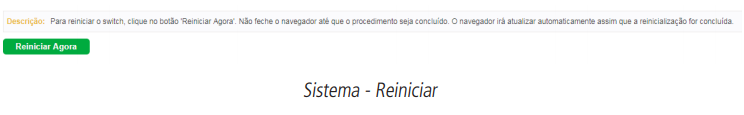

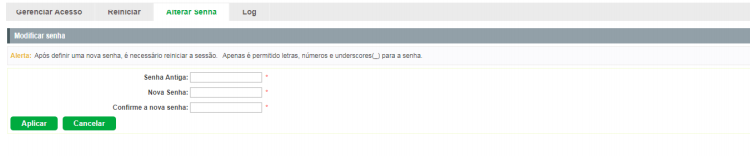

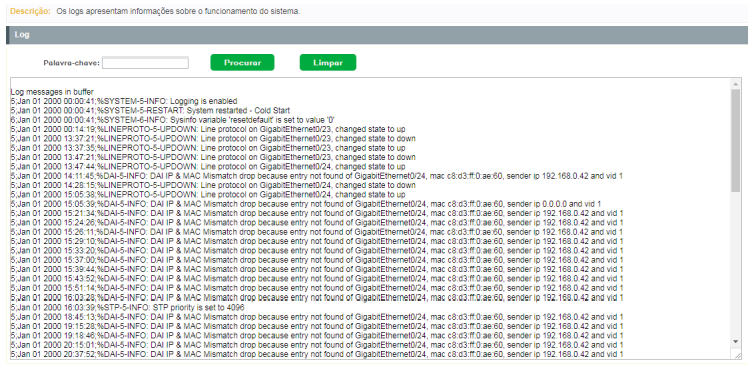

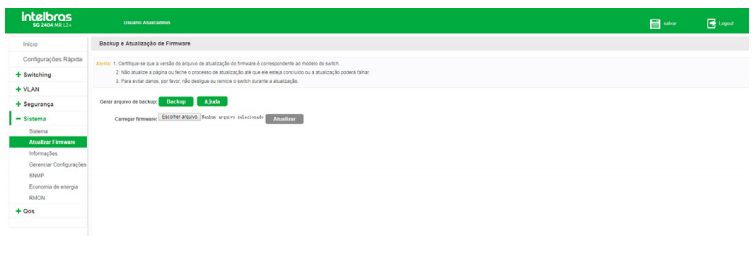

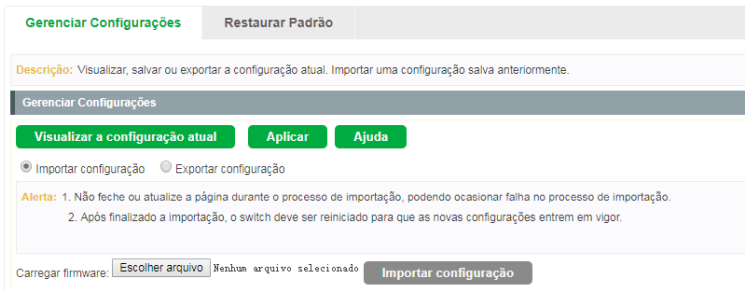

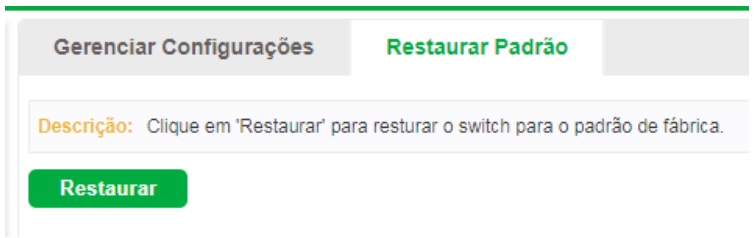

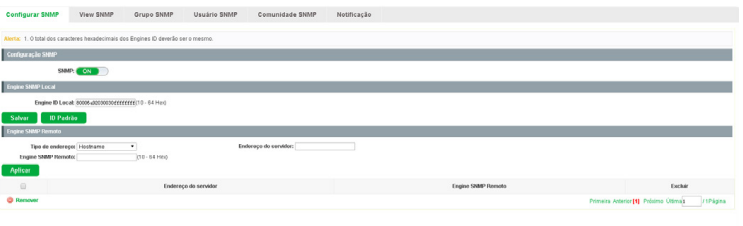

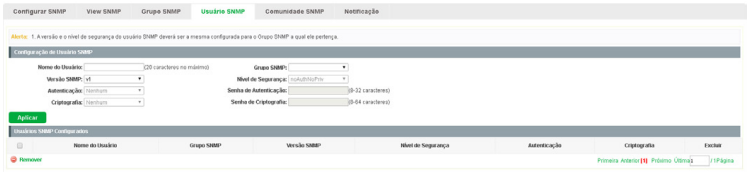

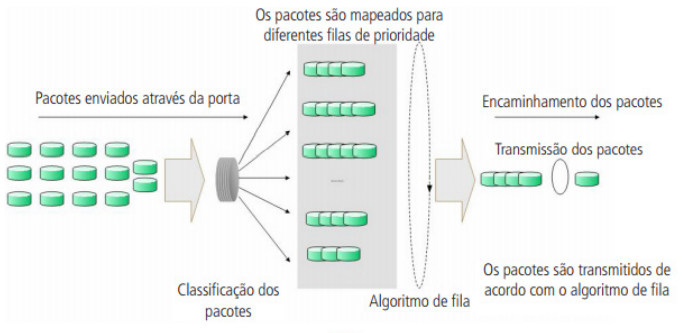

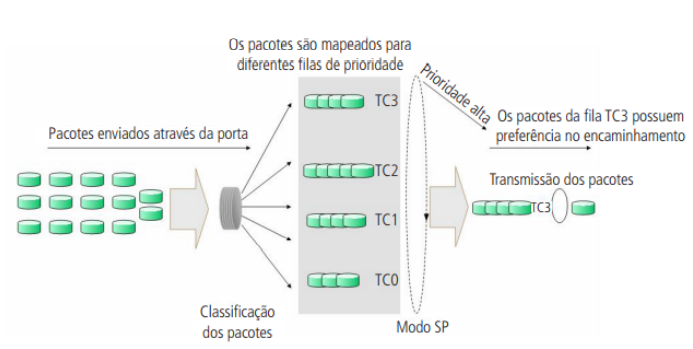

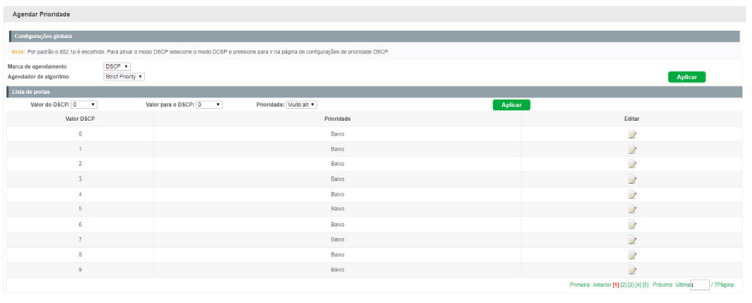

Cada regra é processada agregando os parâmetros que nela foram configurados. No caso da imagem acima, por exemplo, o switch irá permitir pacotes provenientes do MAC 00E0.4C68.0868 com destino a qualquer MAC.